ProxCLMC – Was ist das?

Live-Migration ist eine der leistungsfähigsten und am häufigsten genutzten Funktionen in einem Proxmox VE Cluster. Sie setzt jedoch eine Voraussetzung voraus, die oft unterschätzt wird: eine konsistente CPU-Kompatibilität über alle Nodes hinweg. In realen Umgebungen bestehen Cluster selten aus identischer Hardware, bei der man einfach den CPU-Typ host verwenden könnte. Nodes werden über die Zeit hinweg hinzugefügt, CPU-Generationen unterscheiden sich und Funktionsumfänge entwickeln sich weiter. Obwohl Proxmox VE eine flexible CPU-Konfiguration erlaubt, ist die Ermittlung einer sicheren und zugleich optimalen CPU-Baseline für den gesamten Cluster bislang weitgehend eine manuelle und erfahrungsbasierte Aufgabe.

ProxCLMC (Prox CPU Live Migration Checker) wurde von unserem Kollegen Florian Paul Azim Hoberg (auch bekannt als gyptazy) in Rust als Open-Source Lösung unter der GPLv3 Lizenz entwickelt, um diese Lücke auf einfache, automatisierte und reproduzierbare Weise zu schließen. Das Tool untersucht alle Nodes eines Proxmox-VE-Clusters, analysiert nachfolgend deren CPU-Fähigkeiten und berechnet das höchstmögliche CPU-Kompatibilitätsniveau, das von jedem Node unterstützt wird. Anstatt sich auf Annahmen, Tabellenkalkulationen oder Versuch und Irrtum zu verlassen, erhalten Administratoren ein klares und deterministisches Ergebnis, das direkt bei der Auswahl von VM-CPU-Modellen verwendet werden kann.

In anderen Virtualisierungsökosystemen existieren vergleichbare Mechanismen bereits. Enterprise-Plattformen bieten häufig integrierte Werkzeuge oder automatische Hilfestellungen, um kompatible CPU-Baselines zu erkennen und ungültige Live-Migrationskonfigurationen zu verhindern. Proxmox VE verfügt derzeit jedoch über keinen solchen automatisierten Erkennungsmechanismus, sodass Administratoren CPU-Flags manuell vergleichen oder sich auf Betriebserfahrung verlassen müssen. ProxCLMC schließt diese Lücke, indem es eine clusterweite CPU-Kompatibilitätsanalyse bereitstellt, die speziell auf Proxmox-Umgebungen zugeschnitten ist.

Wie funktioniert ProxCLMC?

ProxCLMC ist so konzipiert, dass es sich nahtlos in bestehende Proxmox-VE-Cluster integrieren lässt, ohne zusätzliche Dienste, Agents oder Konfigurationsänderungen zu erfordern. Es ist vollständig in Rust geschrieben (vollständig Open Source unter GPLv3), wird als statisches Binary kompiliert und als Debian-Paket über das gyptazy-Repository bereitgestellt, um eine einfache Installation zu ermöglichen. Der Arbeitsablauf folgt einem klaren und transparenten Prozess, der widerspiegelt, wie Administratoren über CPU-Kompatibilität nachdenken, diesen jedoch zuverlässig und reproduzierbar automatisiert.

Nach dem Start parst das Tool die lokale corosync.conf auf dem Node, auf dem es ausgeführt wird. Dadurch kann ProxCLMC automatisch alle Mitglieder des Clusters erkennen, ohne auf externe Inventare oder manuelle Eingaben angewiesen zu sein. Die ermittelte Node-Liste entspricht somit stets dem tatsächlichen Zustand des Clusters.

Sobald alle Cluster-Nodes identifiziert sind, baut ProxCLMC eine SSH-Verbindung zu jedem Node auf. Über diese Verbindung liest es remote den Inhalt von /proc/cpuinfo. Diese Datei liefert eine detaillierte und maßgebliche Sicht auf die vom Host-Kernel bereitgestellten CPU-Fähigkeiten, einschließlich des vollständigen Satzes unterstützter CPU-Flags.

Aus den gesammelten Daten extrahiert ProxCLMC die relevanten CPU-Flags und wertet sie anhand klar definierter x86-64-CPU-Baseline-Definitionen aus. Diese Baselines sind direkt an die von Proxmox VE und QEMU unterstützten CPU-Modelle angelehnt, darunter:

- x86-64-v1

- x86-64-v2-AES

- x86-64-v3

- x86-64-v4

Durch die Zuordnung der CPU-Flags jedes Nodes zu diesen standardisierten Baselines kann ProxCLMC bestimmen, welche CPU-Level pro Node unterstützt werden. Anschließend berechnet das Tool den niedrigsten gemeinsamen CPU-Typ, der von allen Nodes im Cluster geteilt wird. Diese resultierende Baseline stellt das maximale CPU-Kompatibilitätsniveau dar, das sicher für virtuelle Maschinen verwendet werden kann und dennoch uneingeschränkte Live-Migrationen zwischen allen Nodes ermöglicht. Um eine allgemeine Vorstellung von der Ausgabe zu bekommen:

test-pmx01 | 10.10.10.21 | x86-64-v3

test-pmx02 | 10.10.10.22 | x86-64-v3

test-pmx03 | 10.10.10.23 | x86-64-v4

Cluster CPU type: x86-64-v3

Mit diesem Ansatz bringt ProxCLMC eine automatisierte CPU-Kompatibilitätsprüfung in Proxmox-VE-basierte Cluster. Vergleichbare Konzepte sind aus anderen Virtualisierungsplattformen bereits bekannt, etwa VMware EVC, bei dem die CPU-Kompatibilität clusterweit erzwungen wird, um sichere Migrationen zu gewährleisten. ProxCLMC überträgt diese grundlegende Idee auf Proxmox-Umgebungen, setzt sie jedoch leichtgewichtig, transparent und vollständig offen um und fügt sich damit nahtlos in bestehende Betriebs- und Arbeitsabläufe ein.

Installation von ProxCLMC

ProxCLMC wurde mit dem Ziel entwickelt, eine einfache Bereitstellung zu ermöglichen und sich sauber in bestehende Proxmox-VE-Umgebungen zu integrieren. Es kann direkt aus dem Quellcode genutzt oder als paketiertes Debian-Binary installiert werden und eignet sich damit sowohl für Entwicklungs- als auch für Produktionsumgebungen.

Der vollständige Quellcode ist öffentlich auf GitHub verfügbar und kann unter folgender Adresse abgerufen werden:

https://github.com/gyptazy/ProxCLMC

Dies ermöglicht vollständige Transparenz, Auditierbarkeit sowie die Möglichkeit, das Tool an individuelle Anforderungen anzupassen oder selbst zu bauen.

Voraussetzungen und Abhängigkeiten

Vor der Installation von ProxCLMC müssen folgende Voraussetzungen erfüllt sein:

- Ein Proxmox-VE-Cluster

- SSH-Authentifizierung zwischen allen Proxmox-VE-Nodes

- Netzwerkverbindung zwischen allen Cluster-Mitgliedern

ProxCLMC nutzt SSH, um jeden Node remote zu untersuchen und CPU-Informationen auszulesen. Eine passwortlose SSH-Authentifizierung wird daher empfohlen, um eine reibungslose und automatisierte Ausführung zu gewährleisten.

Installation über das Debian-Repository

Der empfohlene Weg zur Installation von ProxCLMC auf Debian-basierten Systemen, einschließlich Proxmox VE, ist über das von gyptazy bereitgestellte Debian-Repository. Dieses Repository wird auch zur Distribution des ProxLB-Projekts genutzt und fügt sich nahtlos in die üblichen Paketmanagement-Workflows ein.

Um das Repository hinzuzufügen und ProxCLMC zu installieren, führen Sie die folgenden Befehle aus:

Die Nutzung des Repositories stellt sicher, dass ProxCLMC einfach installiert, aktualisiert und gemeinsam mit anderen Systempaketen verwaltet werden kann.

Installation über ein Debian-Paket

Alternativ kann ProxCLMC auch manuell über ein vorgebautes Debian-Paket installiert werden. Dies ist besonders nützlich für Umgebungen ohne direkten Repository-Zugriff oder für Offline-Installationen.

Das Paket kann direkt über das CDN von gyptazy heruntergeladen und mit dpkg installiert werden:

Diese Methode bietet den gleichen Funktionsumfang wie die Installation über das Repository, jedoch ohne automatische Updates.

Fazit

ProxCLMC zeigt exemplarisch, wie schnell Lücken im Open-Source-Virtualisierungsökosystem geschlossen werden können, wenn reale betriebliche Anforderungen direkt adressiert werden. Ähnlich wie das ProxLB-Projekt (GitHub), das erweiterte Scheduling- und Balancing-Funktionen für Proxmox-VE-basierte Cluster bereitstellt, konzentriert sich ProxCLMC auf einen sehr spezifischen, aber kritischen Bereich, der zuvor weitgehend manuellen Prozessen und Erfahrungswerten überlassen war.

Durch die Einführung einer automatisierten CPU-Kompatibilitätserkennung bringt ProxCLMC eine Funktionalität in Proxmox-VE-Cluster, die in Enterprise-Virtualisierungsplattformen üblicherweise erwartet wird, bislang jedoch nicht in automatisierter Form verfügbar war. Es zeigt, dass Open-Source-Lösungen nicht durch fehlende Funktionen begrenzt sind, sondern vielmehr die Freiheit bieten, Plattformen genau dort zu erweitern und anzupassen, wo es am wichtigsten ist.

Mit ProxCLMC können Betreiber nun automatisch den am besten geeigneten CPU-Typ für virtuelle Maschinen in einem Proxmox-VE-Cluster ermitteln und so sichere Live-Migrationen sowie ein konsistentes Verhalten über alle Nodes hinweg gewährleisten. Zusammen mit Projekten wie ProxLB unterstreicht dies die Stärke des Open-Source-Modells: fehlende Enterprise-Funktionen können transparent ergänzt, an reale Anforderungen angepasst und mit der Community geteilt werden, um das Proxmox-Ökosystem kontinuierlich zu verbessern. Sollte Sie ebenfalls Bedarf an weiteren Anpassungen oder Entwicklungen Rund um oder für Proxmox VE benötigen, so unterstützten wir Sie gerne bei der Realisierung! Zögern Sie nicht mit uns Kontakt aufzunehmen – gerne beraten wir Sie zu Ihrem Vorhaben!

Effiziente Storage-Automatisierung in Proxmox mit dem proxmox_storage Modul

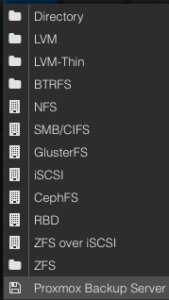

Die Verwaltung von unterschiedlichsten Storage-Systemen in Proxmox Umgebungen ist oft mit wiederkehrenden Aufgaben verbunden. Ob es um das Anlegen neuer Speicher, die Anbindung von NFS, CIFS Shares, iSCSI oder die Integration komplexerer Backends wie CephFS oder Proxmox Backup Server geht, in größeren Umgebungen mit mehreren Nodes oder ganzen Clustern kann dies schnell zeitaufwändig, fehleranfällig und schwer nachvollziehbar werden.

Mit Ansible lassen sich diese Prozesse effizient automatisieren und standardisieren. Anstatt manuell Konfigurationen vorzunehmen, sorgt Infrastructure as Code für eine klare Struktur, Reproduzierbarkeit und Nachvollziehbarkeit aller Änderungen. Ähnlich zu dem relativ neuen Modul proxmox_cluster, welches die Erstellung und den Beitritt von Proxmox Nodes zu Clustern automatisiert, erfolgt dies nun analog zu Storage-Systemen. Genau hier setzt das von unserem sehr geschätzten Kollegen Florian Paul Azim Hoberg (in der open-source Community auch als gyptazy sehr bekannt) entwickelte Ansible Modul proxmox_storage an. Es ermöglicht die einfache und flexible Integration verschiedener Storage Typen direkt in Proxmox Nodes und Cluster, automatisiert, konsistent und jederzeit wiederholbar. Das Modul befindet sich bereits in den Ansible Community.Proxmox Collections und ist Bestandteil der Collections ab Version 1.3.0.

Dadurch wird die Storage Verwaltung in Proxmox nicht nur schneller und sicherer, sondern fügt sich auch nahtlos in moderne Automatisierungs Workflows ein.

Ansible Modul: proxmox_storage

Das proxmox_storage Modul ist ein im Haus der credativ entwickeltes Ansible Modul zur automatisierten Verwaltung von Storage in Proxmox VE. Es unterstützt verschiedene Storage Typen wie NFS, CIFS, iSCSI, CephFS und Proxmox Backup Server.

Mit dem Modul lassen sich neue Storage Ressourcen anlegen, bestehende Konfigurationen anpassen und nicht mehr benötigte Speicher vollständig automatisiert wieder entfernen. Durch die Integration in Ansible Playbooks wird eine idempotente und reproduzierbare Verwaltung von Storage in Proxmox Nodes und Clustern ermöglicht. Das Modul vereinfacht komplexe Konfigurationen und reduziert Fehlerquellen, die bei manueller Einrichtung auftreten können.

iSCSI Storage hinzufügen

Die Einbindung von iSCSI Storage in Proxmox ermöglicht den zentralisierten Zugriff auf blockbasierten Speicher, der flexibel von mehreren Nodes im Cluster genutzt werden kann. Durch die Nutzung des proxmox_storage Moduls lässt sich die Anbindung automatisiert und konsistent konfigurieren, was sowohl Zeit spart als auch Fehler bei der manuellen Einrichtung verhindert.

- name: Add iSCSI storage to Proxmox VE Cluster

community.proxmox.proxmox_storage:

api_host: proxmoxhost

api_user: root@pam

api_password: password123

validate_certs: false

nodes: ["de-cgn01-virt01", "de-cgn01-virt02", "de-cgn01-virt03"]

state: present

type: iscsi

name: net-iscsi01

iscsi_options:

portal: 10.10.10.94

target: "iqn.2005-10.org.freenas.ctl:s01-isci01"

content: ["rootdir", "images"]Die Einbindung erfolgt dabei im Rahmen eines einzigen Tasks, bei dem die konsumierenden Nodes, sowie die iSCSI relevanten Informationen definiert werden. Ebenso lässt sich definieren, für welchen „Content“ dieser Speicher genutzt werden soll.

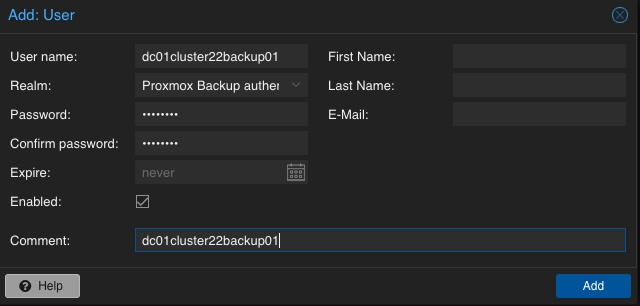

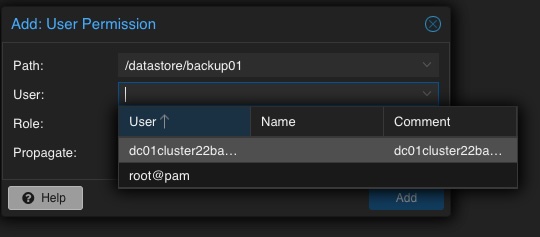

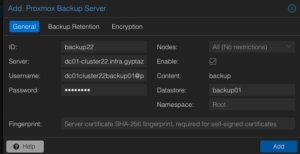

Proxmox Backup Server hinzufügen

Der Proxmox Backup Server (PBS) wird in Proxmox VE ebenfalls als Storage betrachtet und kann daher genauso wie andere Speicherarten in die Umgebung eingebunden werden. Mit dem proxmox_storage Modul lässt sich ein PBS unkompliziert in einzelne Nodes oder ganze Cluster integrieren, wodurch Backups zentral, konsistent und automatisiert zur Verfügung stehen.

- name: Add PBS storage to Proxmox VE Cluster

community.proxmox.proxmox_storage:

api_host: proxmoxhost

api_user: root@pam

api_password: password123

validate_certs: false

nodes: ["de-cgn01-virt01", "de-cgn01-virt02"]

state: present

name: backup-backupserver01

type: pbs

pbs_options:

server: proxmox-backup-server.example.com

username: backup@pbs

password: password123

datastore: backup

fingerprint: "F3:04:D2:C1:33:B7:35:B9:88:D8:7A:24:85:21:DC:75:EE:7C:A5:2A:55:2D:99:38:6B:48:5E:CA:0D:E3:FE:66"

export: "/mnt/storage01/b01pbs01"

content: ["backup"]Hinweis: Wichtig zu beachten ist dabei der zu definierende Fingerprint des Proxmox Backup Server Systems. Dieser ist immer dann relevant, wenn das zugehörige Zertifikat der Instanz nicht von einer beglaubigten root CA ausgestellt wurde. Bei der Nutzung und Legitimation einer eigenen root CA ist diese Definition nicht notwendig.

Entfernen von Storage

Nicht mehr benötigte oder veraltete Speicher lassen sich in Proxmox VE ebenso einfach wieder entfernen. Mit dem proxmox_storage Modul wird dieser Vorgang automatisiert und idempotent durchgeführt, sodass die Konfiguration des Clusters stets konsistent bleibt und ungenutzte Ressourcen sauber aufgeräumt werden. Ein besonderer Vorteil zeigt sich bei Storage Migrationen, da alte Speicher nach erfolgreicher Übertragung der Daten kontrolliert entfernt werden können. Auf diese Weise lassen sich Umgebungen schrittweise modernisieren, ohne dass manuelle Eingriffe oder unnötige Konfigurationsreste im Cluster verbleiben.

- name: Remove storage from Proxmox VE Cluster

community.proxmox.proxmox_storage:

api_host: proxmoxhost

api_user: root@pam

api_password: password123

validate_certs: false

state: absent

name: net-nfsshare01

type: nfsFazit

Das Beispiel der automatisierten Storage-Integration mit Ansible und Proxmox verdeutlicht eindrucksvoll die Vorteile und die Erweiterbarkeit von Open-Source-Lösungen. Open-Source-Produkte wie Proxmox VE und Ansible lassen sich flexibel kombinieren und bieten dadurch eine enorme Bandbreite an Einsatzmöglichkeiten, die sich auch im Enterprise-Umfeld bewähren.

Ein entscheidender Vorteil ist dabei die Unabhängigkeit von einzelnen Herstellern, wodurch Unternehmen keinen Vendor Lock-In fürchten müssen und langfristig mehr Gestaltungsfreiheit behalten. Gleichzeitig wird deutlich, dass die erfolgreiche Umsetzung solcher Szenarien fundiertes Wissen und Erfahrung voraussetzt, um die Möglichkeiten von Open-Source optimal auszuschöpfen.

Während dies jedoch nur einen Teilbereich abdeckt, zeigt unser Kollege Florian Paul Azim Hoberg (gyptazy) hier in seinem Video „Proxmox Cluster Fully Automated: Cluster Creation, NetApp Storage & SDN Networking with Ansible“ eindrucksvoll, wie eine Vollautomatisierung mit Proxmox aussehen kann.

Genau hier stehen wir als Partner zur Seite und unterstützen Sie gerne in den Bereichen Automatisierung, Entwicklung sowie bei allen Fragen rund um Proxmox und moderne Infrastrukturen. Zögern Sie nicht mit uns Kontakt aufzunehmen – gerne beraten wir Sie!

Automatisierte Proxmox-Abonnementverwaltung mit Ansible

Bei der Bereitstellung von Proxmox VE in Enterprise-Umgebungen, sei es für neue Standorte, die Erweiterung bestehender Cluster oder die Migration von Plattformen wie VMware, ist Automatisierung unerlässlich. Diese Szenarien umfassen typischerweise die Bereitstellung von Dutzenden oder sogar Hunderten von Knoten über mehrere Standorte hinweg. Das manuelle Aktivieren von Abonnements über die Proxmox-Weboberfläche ist in diesem Umfang nicht praktikabel.

Um Konsistenz und Effizienz zu gewährleisten, sollte jeder Teil des Bereitstellungsprozesses von Anfang an automatisiert werden. Dies umfasst nicht nur die Installation und Konfiguration von Knoten, die automatisierte Cluster-Erstellung, sondern auch die Aktivierung des Proxmox-Abonnements. In der Vergangenheit erforderte dieser Schritt oft eine manuelle Interaktion, was die Bereitstellung verlangsamte und unnötige Komplexität verursachte.

Jetzt gibt es eine saubere Lösung dafür. Mit der Einführung des neuen Ansible-Moduls proxmox_node ist die Abonnementverwaltung vollständig integriert. Dieses Modul ermöglicht es Ihnen, die Abonnementaktivierung als Teil Ihrer Ansible-Playbooks zu handhaben, wodurch es möglich wird, den gesamten Prozess zu automatisieren, ohne jemals die Weboberfläche öffnen zu müssen.

Diese Verbesserung ist besonders wertvoll für Massenbereitstellungen, bei denen Zuverlässigkeit und Wiederholbarkeit am wichtigsten sind. Jeder Knoten kann nun direkt nach dem Booten automatisch konfiguriert, lizenziert und produktionsbereit sein. Es ist ein großartiges Beispiel dafür, wie sich Proxmox VE kontinuierlich zu einer unternehmensfreundlicheren Plattform entwickelt und gleichzeitig die Flexibilität und Offenheit beibehält, die es auszeichnet.

Ansible-Modul: proxmox_node

Da die Automatisierung in modernen IT-Betrieben immer wichtiger wird, ist die Verwaltung der Proxmox VE-Infrastruktur über standardisierte Tools wie Ansible zu einer gängigen Praxis geworden. Bis jetzt, obwohl verschiedene Community-Module zur Interaktion mit Proxmox-Ressourcen verfügbar waren, erforderte die Knotenverwaltung oft benutzerdefinierte Workarounds oder direkten SSH-Zugriff. Diese Lücke wurde nun mit der Einführung des neuen proxmox_node Moduls geschlossen.

Dieses Modul wurde von unserem Team bei credativ GmbH entwickelt, insbesondere von unserem Kollegen, der in der Community unter dem Handle gyptazy bekannt ist. Es wurde Upstream beigetragen und ist bereits Teil der offiziellen Ansible Community Proxmox Collection, die jedem zur Verfügung steht, der die Collection über Ansible Galaxy oder Automation Controller Integrationen verwendet.

Das proxmox_node Modul konzentriert sich auf Aufgaben, die direkt mit dem Lebenszyklus und der Konfiguration eines Proxmox VE-Knotens zusammenhängen. Was dieses Modul besonders leistungsfähig macht, ist, dass es direkt mit der Proxmox API interagiert, ohne dass ein SSH-Zugriff auf den Knoten erforderlich ist. Dies ermöglicht einen saubereren, sichereren und API-gesteuerten Ansatz zur Automatisierung.

Das Modul unterstützt derzeit mehrere Schlüsselfunktionen, die im realen Betrieb unerlässlich sind:

- Verwaltung von Abonnementlizenzen

Eine der herausragenden Funktionen ist die Möglichkeit, einen Proxmox VE-Abonnementschlüssel automatisch hochzuladen und zu aktivieren. Dies ist unglaublich hilfreich für Unternehmen, die Cluster in großem Umfang ausrollen, wo die Lizenzierung konsistent und automatisch als Teil des Bereitstellungs-Workflows gehandhabt werden sollte. - Steuerung der Leistungszustände

Die Energieverwaltung von Knoten kann nun über Ansible erfolgen, was es einfach macht, Knoten im Rahmen von Playbook-gesteuerten Wartungsaufgaben oder während automatisierter Clusteroperationen zu starten (über Wake-on-Lan) oder herunterzufahren.

- Verwaltung der DNS-Konfiguration

DNS-Einstellungen wie Resolver und Suchdomänen können deklarativ geändert werden, wodurch sichergestellt wird, dass alle Knoten die gleichen Konfigurationsrichtlinien ohne manuelle Eingriffe befolgen.

- Verwaltung von X509-Zertifikaten

Das Modul ermöglicht es Ihnen auch, die von dem Knoten verwendeten TLS-Zertifikate zu verwalten. Unabhängig davon, ob Sie intern PKI-signierte Zertifikate bereitstellen oder extern ausgestellte verwenden, können Sie mit demproxmox_nodeModul diese über die Automatisierung auf saubere und wiederholbare Weise hochladen und anwenden.

Indem all diese Funktionalität in einem einzigen, API-gesteuerten Ansible-Modul zusammengeführt wird, wird der Prozess der Verwaltung von Proxmox-Knoten wesentlich zuverlässiger und wartungsfreundlicher. Sie müssen nicht mehr mit Shell-Befehlen um pveproxy herumskripten oder SSH verwenden, nur um Knoteneinstellungen zu verwalten.

Beispiel für die Integration von Abonnements

Das Hinzufügen eines Abonnements zu einem Proxmox VE-Knoten ist so einfach wie die folgende Aufgabe. Dies zeigt zwar den einfachsten Weg für einen einzelnen Knoten, kann aber auch in einer Schleife über ein Dictionary verwendet werden, das die zugehörigen Abonnements für jeden Knoten enthält.

- name: Platzieren einer Abonnementlizenz auf einem Proxmox VE-Knoten community.proxmox.node: api_host: proxmoxhost api_user: gyptazy@pam api_password: password123 validate_certs: false node_name: de-cgn01-virt01 subscription: state: present key: ABCD-EFGH-IJKL-MNOP-QRST-UVWX-YZ0123456789

Fazit

Für uns bei credativ schließt dieses Modul eine echte Lücke in der Automatisierungslandschaft rund um Proxmox und demonstriert, wie fehlende Funktionen in Open-Source-Projekten durch Upstream-Beiträge effektiv angegangen werden können. Es verstärkt auch die breitere Bewegung der deklarativen Verwaltung von Infrastruktur, bei der die Konfiguration versioniert, dokumentiert und leicht reproduzierbar ist.

In Kombination mit anderen Modulen aus der Community Proxmox Collection wie unserem kürzlich erschienenen proxmox_cluster Modul, proxmox_node hilft, das Bild einer vollständig automatisierten Proxmox VE-Umgebung zu vervollständigen — von der Cluster-Erstellung und VM-Bereitstellung bis hin zur Knotenkonfiguration und Lizenzierung. Wenn Sie Hilfe oder Unterstützung bei der Erstellung von Proxmox VE-basierten Virtualisierungsinfrastrukturen, Automatisierung oder kundenspezifischer Entwicklung zur Anpassung an Ihre Bedürfnisse suchen, helfen wir Ihnen gerne weiter! Sie können uns jederzeit gerne kontaktieren.

Effiziente Proxmox-Cluster-Bereitstellung durch Automatisierung mit Ansible

Das manuelle Einrichten und Verwalten von Servern ist in der Regel zeitaufwendig, fehleranfällig und schwer zu skalieren. Dies wird besonders bei groß angelegten Rollouts, beim Aufbau komplexer Infrastrukturen oder bei der Migration aus anderen Virtualisierungsumgebungen deutlich. In solchen Fällen stoßen traditionelle manuelle Prozesse schnell an ihre Grenzen. Eine konsequente Automatisierung bietet eine effektive und nachhaltige Lösung für diese Herausforderungen.

Proxmox ist eine leistungsstarke Virtualisierungsplattform, die für ihre Flexibilität und ihren umfassenden Funktionsumfang bekannt ist. In Kombination mit Ansible, einem schlanken und agentenlosen Automatisierungstool, wird die Verwaltung ganzer Systemlandschaften deutlich effizienter. Ansible ermöglicht die Definition wiederverwendbarer Konfigurationen in Form von Playbooks, wodurch sichergestellt wird, dass Bereitstellungsprozesse konsistent, transparent und reproduzierbar sind.

Proxmox ist eine leistungsstarke Virtualisierungsplattform, die für ihre Flexibilität und ihren umfassenden Funktionsumfang bekannt ist. In Kombination mit Ansible, einem schlanken und agentenlosen Automatisierungstool, wird die Verwaltung ganzer Systemlandschaften deutlich effizienter. Ansible ermöglicht die Definition wiederverwendbarer Konfigurationen in Form von Playbooks, wodurch sichergestellt wird, dass Bereitstellungsprozesse konsistent, transparent und reproduzierbar sind.

Um eine vollständig automatisierte Bereitstellung von Proxmox-Clustern zu ermöglichen, hat unser Teammitglied, das in der Open-Source-Community unter dem Alias gyptazy bekannt ist, ein dediziertes Ansible-Modul namens proxmox_cluster. Dieses Modul übernimmt alle notwendigen Schritte, um einen Proxmox-Cluster zu initialisieren und zusätzliche Knoten hinzuzufügen. Es wurde offiziell in die Upstream Ansible Community Proxmox Collection aufgenommen und ist ab Version 1.1.0 über Ansible Galaxy installierbar. Dadurch wird der manuelle Aufwand für die Cluster-Bereitstellung deutlich reduziert. Weitere Einblicke finden Sie in seinem Blogbeitrag mit dem Titel „How My BoxyBSD Project Boosted the Proxmox Ecosystem„.

Durch die Einführung dieser Lösung kann nicht nur wertvolle Zeit gespart werden, sondern es wird auch eine solide Grundlage für eine skalierbare und wartungsarme Infrastruktur geschaffen. Im Gegensatz zu fragilen, aufgabenbasierten Ansätzen, die oft auf Ansibles shell oder command Modulen basieren, nutzt diese Lösung das volle Potenzial der Proxmox-API durch ein dediziertes Modul. Dadurch kann sie in verschiedenen Bereichen ausgeführt werden und benötigt keinen SSH-Zugriff auf die Zielsysteme.

Dieser automatisierte Ansatz ermöglicht es, komplexe Setups effizient bereitzustellen und gleichzeitig die Grundlage für stabile und zukunftssichere IT-Umgebungen zu schaffen. Solche Umgebungen können zu einem späteren Zeitpunkt erweitert werden und sind nach einer konsistenten und wiederholbaren Struktur aufgebaut.

Vorteile

Die Verwendung des proxmox_cluster Moduls für die Proxmox-Cluster-Bereitstellung bringt mehrere entscheidende Vorteile für moderne IT-Umgebungen. Der Fokus liegt auf einer sicheren, flexiblen und skalierbaren Interaktion mit der Proxmox-API, einer verbesserten Fehlerbehandlung und einer vereinfachten Integration in verschiedenen Anwendungsfällen:

- Nutzung der nativen Proxmox-API

- Volle Unterstützung für das Proxmox-Authentifizierungssystem

- Unterstützung der API-Token-Authentifizierung

- Kein SSH-Zugriff erforderlich

- Einsetzbar in mehreren Bereichen:

- Von einem dedizierten Bereitstellungs-Host

- Von einem lokalen System

- Innerhalb des Kontexts des Zielsystems selbst

- Verbesserte Fehlerbehandlung durch API-Abstraktion

Ansible Proxmox Modul: proxmox_cluster

Das neu hinzugefügte proxmox_cluster Modul in Ansible vereinfacht die automatisierte Bereitstellung von Proxmox VE-Clustern erheblich. Mit nur einer einzigen Aufgabe ermöglicht es die nahtlose Erstellung eines kompletten Clusters, wodurch Komplexität und manueller Aufwand auf ein Minimum reduziert werden.

Erstellung eines Clusters

Die Erstellung eines Clusters erfordert jetzt nur noch eine einzige Aufgabe in Ansible unter Verwendung des Proxmox_Cluster-Moduls:

- name: Create a Proxmox VE Cluster community.proxmox.proxmox_cluster: state: present api_host: proxmoxhost api_user: root@pam api_password: password123 api_ssl_verify: false link0: 10.10.1.1 link1: 10.10.2.1 cluster_name: "devcluster"

Anschließend wird der Cluster erstellt und zusätzliche Proxmox VE-Knoten können dem Cluster beitreten.

Beitritt zu einem Cluster

Zusätzliche Knoten können dem Cluster nun ebenfalls mit einer einzigen Aufgabe beitreten. In Kombination mit der Verwendung eines dynamischen Inventars wird es einfach, eine Liste von Knoten aus einer definierten Gruppe zu durchlaufen und diese innerhalb einer Schleife dem Cluster hinzuzufügen. Dieser Ansatz ermöglicht die schnelle Bereitstellung größerer Proxmox-Cluster auf effiziente und skalierbare Weise.

- name: Join a Proxmox VE Cluster

community.proxmox.proxmox_cluster:

state: present

api_host: proxmoxhost

api_user: root@pam

api_password: password123

master_ip: "{{ primary_node }}"

fingerprint: "{{ cluster_fingerprint }}"

cluster_name: “devcluster"Cluster-Beitrittsinformationen

Damit ein Knoten einem Proxmox-Cluster beitreten kann, sind in der Regel die Beitrittsinformationen des Clusters erforderlich. Um diese Informationen nicht für jeden einzelnen Cluster manuell definieren zu müssen, kann auch dieser Schritt automatisiert werden. Im Rahmen dieser Funktion wurde ein neues Modul namens cluster_join_info eingeführt. Es ermöglicht, die notwendigen Daten automatisch über die Proxmox-API abzurufen und für die weitere Verwendung im Automatisierungsprozess bereitzustellen.

- name: List existing Proxmox VE cluster join information

community.proxmox.proxmox_cluster_join_info:

api_host: proxmox1

api_user: root@pam

api_password: "{{ password | default(omit) }}"

api_token_id: "{{ token_id | default(omit) }}"

api_token_secret: "{{ token_secret | default(omit) }}"

register: proxmox_cluster_joinFazit

Während die Automatisierung im Kontext von Virtualisierungstechnologien oft auf die Bereitstellung von Gastsystemen oder virtuellen Maschinen (VMs) ausgerichtet ist, zeigt dieser Ansatz, dass Automatisierung auf einer viel tieferen Ebene innerhalb der zugrunde liegenden Infrastruktur angewendet werden kann. Es ist auch möglich, Szenarien vollständig zu automatisieren, in denen Knoten zunächst mit einem kundenspezifischen Image mit vorinstalliertem Proxmox VE bereitgestellt werden und anschließend automatisch der Cluster erstellt wird.

Als offizieller Proxmox-Partner unterstützen wir Sie gerne bei der Implementierung einer umfassenden Automatisierungsstrategie, die auf Ihre Umgebung zugeschnitten ist und auf Proxmox-Produkten basiert. Sie können uns jederzeit kontaktieren!

ProxLB – Die neue Version des Loadbalancers für Proxmox Cluster steht in Version 1.1.0 bereit!

Kein April Scherz – endlich ist sie da – die langersehnte Version 1.1.0 von ProxLB wurde heute offiziell veröffentlicht! Diese neue Version bringt ein vollständiges Code-Refactoring mit sich, das nicht nur die Wartung erleichtert, sondern auch die Grundlage für zukünftige Erweiterungen schafft. Außerdem werden zahlreiche Bugs behoben und weitere Features implementiert. ProxLB ist das Ergebnis des Engagements unseres Mitarbeiters Florian Paul Azim Hoberg, besser bekannt als gyptazy, der mit seinem Wissen und seiner Leidenschaft eine leistungsfähige Open-Source-Lösung für Proxmox-Cluster entwickelt hat. Wir als credativ GmbH unterstützen dabei die Tätigkeiten in diesem open-source Projekt und freuen uns, wenn dies auch künftig noch mehr von der Community aufgenommen und genutzt wird. Künftig wird ProxLB dabei auch weitere interessante Features wie ein dynamisches Energiemanagement (ähnlich zu DPM) und ein automatisiertes Node-Security-Patching integriert bekommen, die in der Community bereits oft angefragt wurden.

Lücke zu VMware schließen

ProxLB schließt die Lücke, die durch das Fehlen eines Dynamic Resource Scheduler (DRS) in Proxmox entstanden ist. Als leistungsstarker Load Balancer werden dabei Workloads bzw. virtuelle Maschinen (VMs) intelligent über alle Nodes im Cluster migriert, welches für eine insgesamt optimale Nutzung der Ressourcen in einem Proxmox Cluster sorgt. Dabei berücksichtigt ProxLB die CPU-, Speicher- und Festplattenauslastung, um Überprovisionierung zu vermeiden und die Leistung zu maximieren.

Wartungsmodus

Affinitätsregeln im Griff

ProxLB zeichnet sich zudem durch seine tiefe Integration in die Proxmox-API aus. Die gesamte Access Control List (ACL) wird unterstützt, sodass keine zusätzlichen SSH-Zugriffe erforderlich sind. Dies sorgt nicht nur für mehr Sicherheit, sondern auch für eine einfachere Verwaltung. Egal ob als Einmal-Operation oder im Daemon-Modus: ProxLB ist flexibel einsetzbar und bietet eine transparente und effiziente Lösung für das Cluster-Management. Dank der offenen und freien Lizenz können Nutzer die Software an ihre Bedürfnisse anpassen und zur Weiterentwicklung beitragen.

Download

ProxLB lässt sich auf verschiedensten Weisen installieren und betreiben. So kann ProxLB auf dedizierter Hardware, einer dedizierten VM (auch innerhalb des Clusters), in LXC, auf einem Proxmox Node selber oder gar in einem Docker Container durch die bereitgestellten Container-Images betrieben werden. Das Installations-Kapitel im Projekt selbst erklärt dies dabei etwas detaillierter und beschreibt auch die Nutzung des Projekt eigenen Repositorys für Debian basierende Systeme.

| Typ | Download |

| Debian Package | proxlb_1.1.0_all.deb |

| Container Image | cr.gyptazy.com/proxlb/proxlb:latest |

Fazit

Einen Merkzettel zum Teilen können Sie hier herunterladen: ProxLB Flyer

Einführung

Proxmox Virtual Environment (VE) ist eine leistungsstarke Open-Source-Plattform für die Virtualisierung in Unternehmen. Sie unterstützt erweiterte Funktionen für die dynamische Speicherverwaltung, darunter Kernel Samepage Merging (KSM) und Memory Ballooning, mit denen sich die Speichernutzung optimieren und die Leistung verbessern lässt. In diesem Blogbeitrag wird die Effektivität der KSM- und Memory-Ballooning-Funktionen in Proxmox VE anhand von Linux-Virtual Machines (VMs) bewertet. Wir richten eine VM mit Proxmox VE für eine Testumgebung ein, führen Tests durch und analysieren die Ergebnisse, um zu verstehen, wie diese Funktionen virtualisierten Umgebungen zugute kommen können. Darüber hinaus werden wir uns mit den Sicherheitsbedenken bei der Aktivierung von KSM und den Risiken im Zusammenhang mit der Verwendung von Ballooning befassen, insbesondere in Datenbankumgebungen.

Was ist KSM?

Kernel Samepage Merging (KSM) ist eine Funktion zur Speicherdeduplizierung im Linux-Kernel, die nach identischen Speicherseiten in verschiedenen Prozessen sucht und diese zu einer einzigen Seite zusammenfasst, um den Speicherverbrauch zu reduzieren. Dies ist besonders nützlich in virtualisierten Umgebungen, in denen mehrere VMs ähnliche oder identische Daten im Speicher haben können, beispielsweise wenn dasselbe Betriebssystem oder dieselben Anwendungen ausgeführt werden.

KSM wurde bereits vor langer Zeit mit der Linux-Kernel-Version 2.6.32 im Jahr 2009 eingeführt. Das hindert die Entwickler jedoch nicht daran, neue Funktionen für KSM einzuführen, wie der 6.x-Kernel zeigt. Es gibt neue Änderungen, die Sie hier finden können: Aufschlüsselung der Änderungen an Kernel Samepage Merging (KSM) nach Kernel-Version. Wie Sie sehen können, fügen die Kernel-Entwickler dem Linux-Kernel ständig neue Funktionen für KSM hinzu, um dessen Funktionalität weiter zu verbessern.

Der derzeit in Proxmox VE verwendete Linux-Kernel ist beispielsweise 6.8.x. Er unterstützt die neu hinzugefügte Funktion „Smart Scan“, die wir in diesem Blogbeitrag gemeinsam testen werden.

Was ist Memory Ballooning?

Memory Ballooning ist eine Technik, die in virtualisierten Umgebungen verwendet wird, um die Speicherzuweisung von VMs dynamisch an ihren aktuellen Bedarf anzupassen. Ein „Balloon-Treiber” innerhalb der Gast-VM weist ungenutzten Speicher einem Speicherpool (dem „Balloon”) zu, sodass der Hypervisor Speicherressourcen bei Bedarf anderen VMs zuweisen kann. Dies trägt zur Optimierung der Speichernutzung im gesamten Hostsystem bei und stellt sicher, dass der Speicher effizient genutzt und nicht für inaktive VMs verschwendet wird.

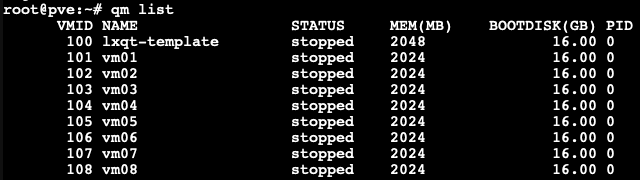

Testaufbau

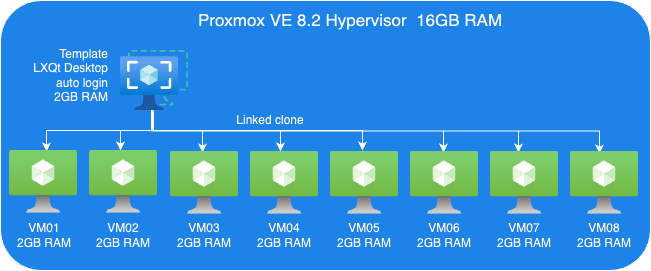

Um die KSM- und Ballooning-Funktionen in Proxmox VE zu evaluieren, haben wir einen Testcluster eingerichtet, der aus einem Knoten besteht, den wir in einer VM mit 16 GB RAM betreiben. Auf diesem Beispielcluster werden dann mehrere Linux-Gast-VMs ausgeführt, um die KSM- und Memory-Ballooning-Funktionen zu demonstrieren.

Die folgende Abbildung zeigt eine Übersicht über unsere Test-VM-Konfiguration:

Proxmox VE Host:

- Eine VM zur Installation von Proxmox VE 8.2.

- 8 Cores vCPU

- 16GB RAM

- 200GB Virtio storage

Linux Gast VM Template:

- Linux Gast

- 2GB RAM

- Installiertes Debian LXQt desktop

- 16GB Virtio storage

Linux Gast VMs:

- 8 VMs, Linked-Clone aus dem Template

Tests durchführen

Wir führen zwei Testreihen durch. Zunächst bewerten wir nur KSM. Anschließend führen wir eine weitere Testreihe durch, um Memory Ballooning ohne KSM zu testen.

Einrichtung von Gast-VMs für KSM-Tests:

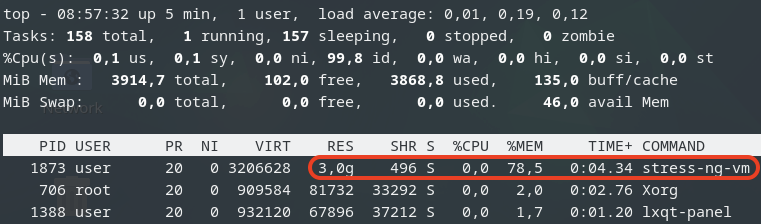

- Wir haben 8 VMs aus unserer VM-Vorlage mit jeweils 2 GB RAM geklont, wie Sie in der Abbildung unten sehen können.

Jede VM wurde mit 2 GB RAM konfiguriert, ohne dass Ballooning aktiviert wurde.

Als Nächstes starten wir diese 8 VMs und starten sie mit LXQt Desktop Auto-Login, ohne KSM auszulösen. Hier möchten wir überprüfen, wie viel Speicher jede dieser VMs verbraucht, bevor wir irgendeine Art von Reduzierungsmechanismus anwenden.

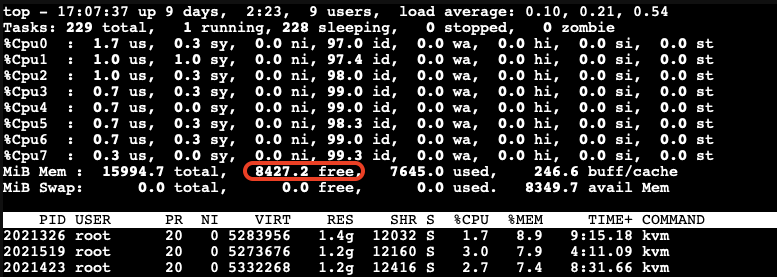

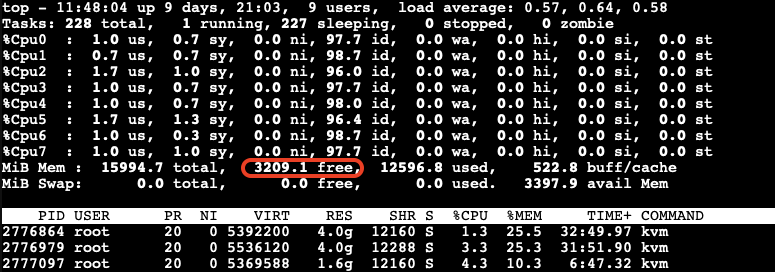

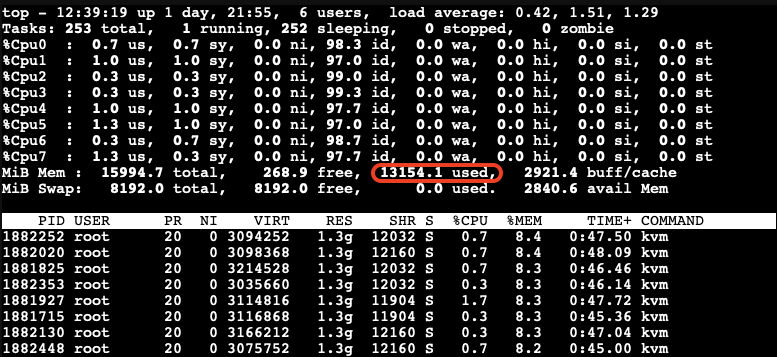

Wie Sie sehen können, verbrauchen alle 8 VMs insgesamt 13.154,1 MB. Der obige Screenshot wurde auf unserem Proxmox VE-Host aufgenommen.

- Aktivieren Sie KSM Smart Scan mit dem folgenden Befehl auf dem Host:

# echo "scan-time" > /sys/kernel/mm/ksm/advisor_mode

- KSM aktivieren:

# echo 1 > /sys/kernel/mm/ksm/run

Beobachtungen zu KSM Smart Scan

Die KSM-Funktion Smart Scan scheint im Vergleich zur klassischen ksmtuned-Methode effizienter zu sein, da sie Optimierungen für das Scannen von Seiten enthält, die Seiten überspringen, wenn die Deduplizierung bei früheren Versuchen nicht erfolgreich war. Dadurch wird die für das Scannen von Seiten erforderliche CPU-Zeit erheblich reduziert, was besonders hilfreich ist, wenn das System einen „stabilen Zustand” erreicht hat. Während unserer Tests haben wir nicht beobachtet, dass ksmd nennenswerte Systemressourcen beansprucht, sodass KSM Smart Scan die Speichernutzung mit minimalem Overhead optimieren kann.

Testergebnisse

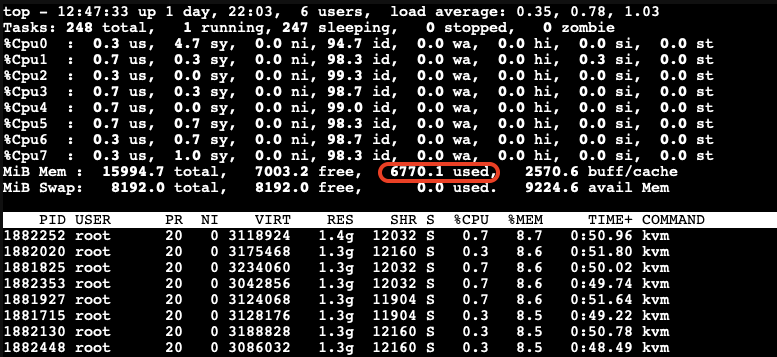

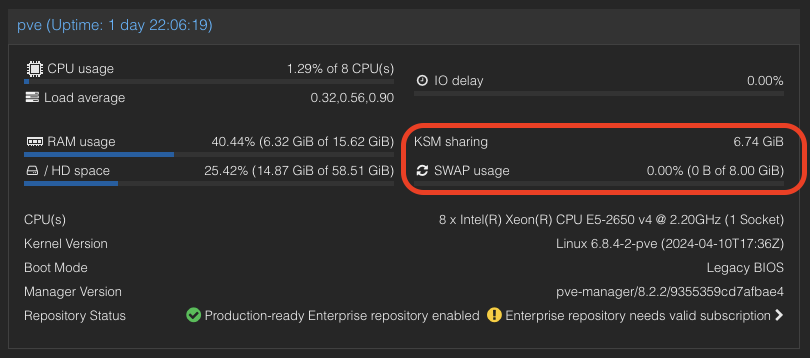

- Nach einer Weile, während KSM die Seiten scannt und zusammenführt, reduziert sich der verwendete Speicher auf 6.770,1 Mib.

- Wir können auch den KSM-Freigabestatus in der Proxmox VE WebUI sehen.

Es wurde eine deutliche Verringerung des Speicherverbrauchs festgestellt. Obwohl während des KSM-Betriebs ein leichter Anstieg der CPU-Auslastung durch ksmd zu verzeichnen war, kam es zu keiner nennenswerten Verschlechterung der VM-Leistung. Dies zeigt, dass KSM effizient arbeitet, ohne das System stark zu belasten. Die Zusammenführung identischer Seiten führte zu einer besseren Speichernutzung, sodass mehr VMs ohne zusätzliche Hardware auf demselben Host ausgeführt werden konnten.

Kernel Samepage Merging (KSM) in Windows-VMs

KSM ist eine native Funktion des Linux-Kernels, die auf Hypervisor-Ebene arbeitet, Speicherseiten aller VMs scannt und identische Seiten zu einer einzigen gemeinsamen Seite zusammenführt. Dieser Prozess reduziert den Gesamtspeicherbedarf der VMs.

Bei Windows-VMs behandelt der Hypervisor deren Speicher ähnlich wie bei Linux-VMs, indem er identische Seiten identifiziert und zusammenführt. Das bedeutet, dass die Vorteile von KSM auch auf Windows-VMs ausgeweitet werden können, die auf Proxmox VE laufen, da Proxmox selbst unter Linux läuft und daher die KSM-Kernel-Funktion nutzt, unabhängig davon, welches Betriebssystem die Gast-VMs auf Proxmox VE ausführen.

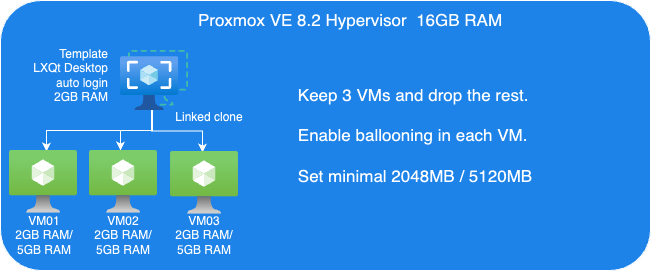

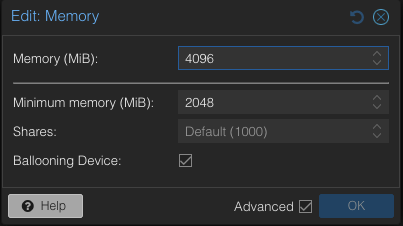

Einrichtung der Gast-VMs für Ballooning-Tests:

Als Nächstes sehen wir uns Memory Balloning in einem weiteren Test an. Um die Balloning-Funktionen in Proxmox VE zu bewerten, werden wir die für KSM-Tests verwendete Proxmox VE-Umgebung mit den folgenden Anpassungen umfunktionieren:

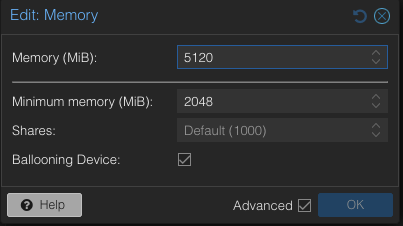

- Behalten Sie drei VMs und entfernen Sie die anderen.

- Aktivieren Sie Ballooning in jeder VM.

- Stellen Sie den minimalen Speicher auf 2048 MB und den maximalen Speicher auf 5120 MB in jeder VM ein.

.

Deaktivieren Sie KSM:

Um KSM manuell zu deaktivieren, führen Sie den folgenden Befehl aus:

# echo 2 > /sys/kernel/mm/ksm/run

Das folgende Bild zeigt eine Übersicht über die Einrichtung unserer Ballooning-Test-VMs:

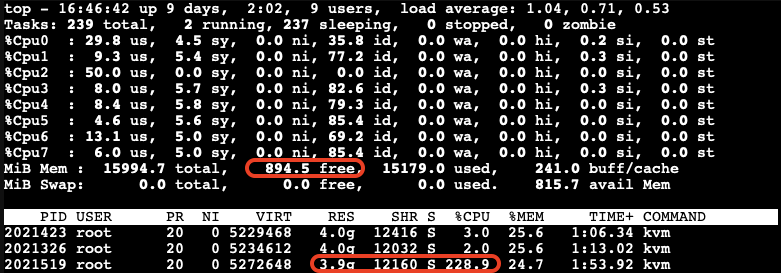

Aufgrund des Memory Ballooning sollte nun für jede VM mehr Speicher verfügbar sein. Testen wir dies, indem wir mit stress-ng jeder Gast-VM 4 GB Speicher zuweisen und den zugewiesenen Speicher für eine von Ihnen festgelegte Anzahl von Sekunden halten:

$ stress-ng --vm-bytes 4G -m 1 --vm-hang <seconds>

Die Option –vm-hang <Sekunden> gibt an, wie viele Sekunden die VM hängen bleibt, bevor der Speicher freigegeben wird.

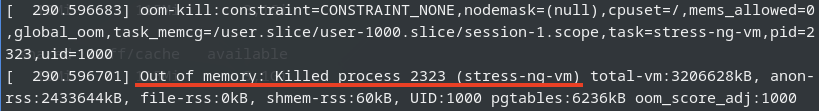

OOM-Killer!

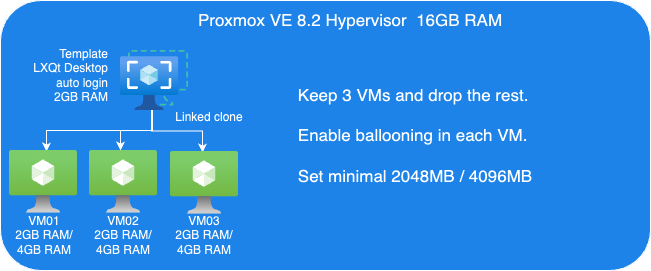

Wir haben beobachtet, dass der OOM-Killer auf dem Proxmox VE-Host ausgelöst wurde.

Die Auslösung des OOM-Killers auf dem Host ist problematisch. Die Zuweisung von 5 GB Speicher an jede VM führte zu einer übermäßigen Überbelegung, wodurch der OOM-Killer aufgrund unzureichender Speicherressourcen zur Bewältigung der Host-Workload aktiviert wurde.

Das Auslösen des OOM-Killers ist immer problematisch, aber auf dem Host ist es noch schlimmer als in Gast-VMs, da man nie weiß, welche VM beendet und getötet wird, oder es zumindest sehr schwer vorherzusagen ist.

Einer der Hauptzwecke von Memory Ballooning ist es, die Auslösung des OOM-Killers auf dem Host-System zu vermeiden, da dieser „mehr“ Schaden anrichten kann als ein OOM-Killer, der innerhalb einer bestimmten VM ausgelöst wird.

Reduzieren Sie die maximale Speicherkonfiguration in VMs für Ballooning-Tests.

Um das Problem der Überbelegung zu beheben, reduzieren wir die maximale Speicherkonfiguration in jeder VM auf 4 GB.

- Passen Sie die maximale Speichereinstellung für jede VM auf 4 GB an.

- Starten Sie drei VMs.

Als Nächstes verwenden wir stress-ng in der Gast-VM, um 3 GB Speicher zuzuweisen und dann für eine bestimmte Dauer ohne CPU-Auslastung auf jeder Gast-VM zu hängen:

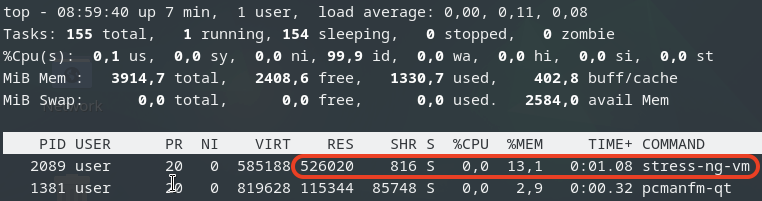

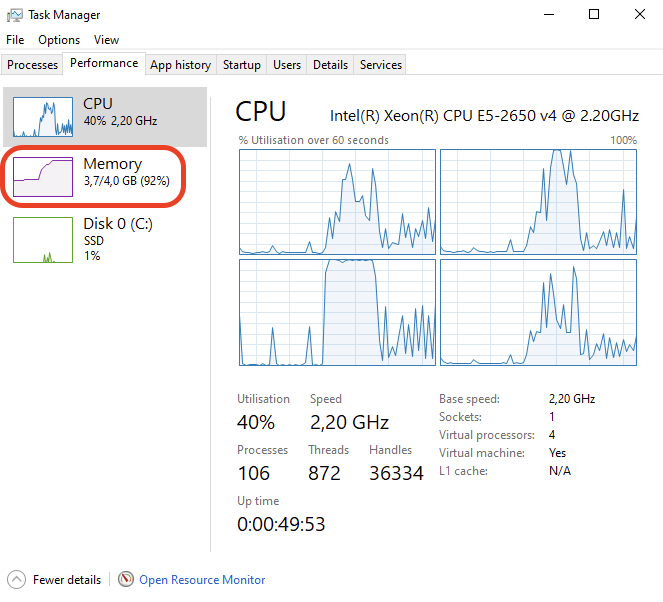

$ stress-ng --vm-bytes 3G -m 1 --vm-hang <seconds> Dies ist der Befehl top in der Gast-VM.

Dies ist der Befehl top in der Gast-VM.

Überprüfen der Speichernutzung auf dem Host

Nach dem Ausführen des stress-ng-Tests überprüfen wir die Speichernutzung auf dem Host:

Der freie Speicherplatz auf dem Host ist nun knapp. Die dritte VM, die versucht, Speicherplatz zuzuweisen, weist aufgrund der begrenzten Ressourcen auf dem Host eine sehr hohe CPU-Auslastung auf.

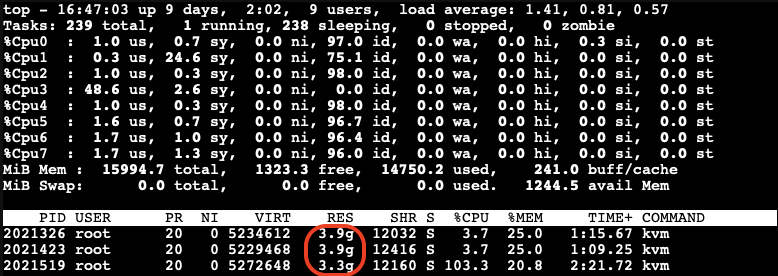

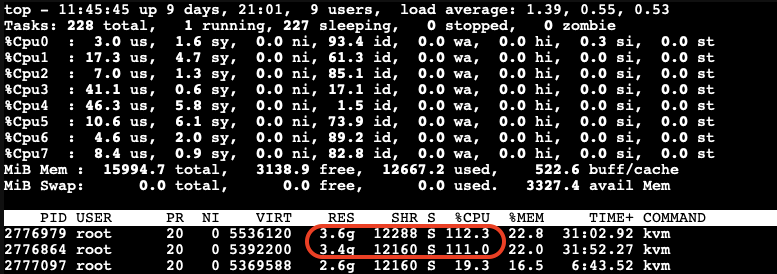

Nach einer Weile können wir beobachten, wie der Ballooning-Treiber beginnt, Speicherplatz von den Gast-VMs auf dem Host zurückzugewinnen. Der RES (belegter physischer Speicher) jeder VM wurde reduziert:

Der Ballooning-Treiber fordert nun Speicher von jeder Gast-VM zurück, um den verfügbaren freien Speicher auf dem Host zu erhöhen. Diese Maßnahme trägt dazu bei, die Arbeitslast des Hosts aufrechtzuerhalten, führt jedoch aufgrund der reduzierten Speicherzuweisung zu einer Verlangsamung aller anderen Gast-VMs.

Auswirkungen von Ballooning auf Gast-VMs

Die verlangsamten VMs verfügen schließlich nicht mehr über genügend freien Speicher, um ihre Workloads aufrechtzuerhalten. Infolgedessen wird der OOM-Killer innerhalb der Gast-VMs ausgelöst:

Alle VMs hängen eine Weile, dann löst der OOM-Killer aus, um den Prozess stress-ng zu beenden. Danach kehren die VMs in ihren normalen Zustand zurück, und auf dem Host ist ausreichend freier Speicher verfügbar:

Wann wird Memory Stealing ausgelöst?

Um festzustellen, wann Memory Stealing ausgelöst wird, führen wir einen weiteren Test durch. Wir verwenden denselben Befehl stress-ng, um 3 GB Speicher auf zwei VMs zuzuweisen.

Als Nächstes weisen wir der dritten VM nach und nach Speicher zu, beginnend mit 512 MB, und fügen dann schrittweise weitere 512 MB hinzu, bis wir beobachten, dass die Speicherrückgewinnung ausgelöst wird.

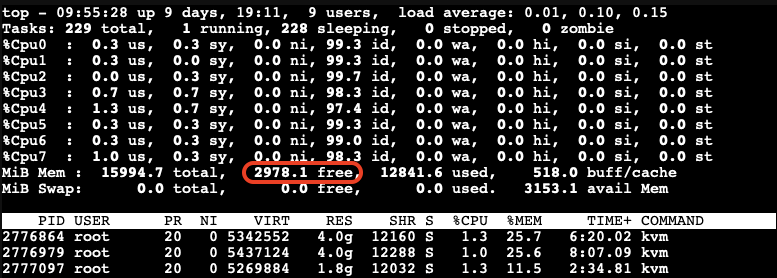

Während wir die Speicherzuweisung auf der dritten VM schrittweise erhöhen, überwachen wir die Speichernutzung des Hosts:

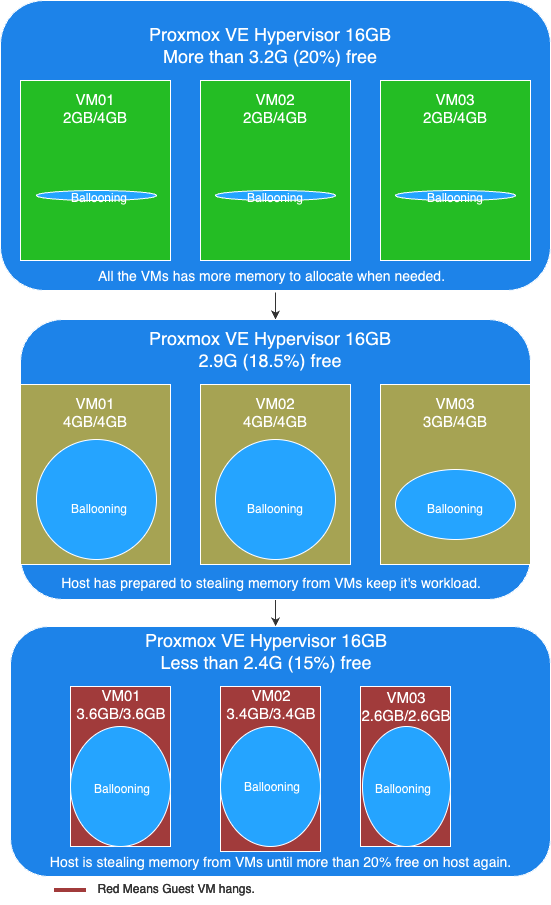

Wir stellen fest, dass Memory Stealing noch nicht ausgelöst wird, wenn der verfügbare freie Speicher auf dem Host 2.978,1 MB (ca. 18,5 %) des Gesamtspeichers erreicht.

Weisen wir der dritten VM etwas mehr Speicher zu, um den verfügbaren freien Speicher auf dem Host weiter zu reduzieren. Wir haben festgestellt, dass der Ballooning-Treiber Speicher von den Gast-VMs stiehlt, wenn der verfügbare freie Speicher auf dem Host etwa 15 % des Gesamtspeichers erreicht:

An dieser Stelle können wir sehen, dass der den VMs zugewiesene Speicher reduziert wird und die CPU-Auslastung deutlich ansteigt.

Der Speicherentnahmeprozess wird fortgesetzt, bis der verfügbare freie Speicher auf dem Host wieder 20 % des Gesamtspeichers erreicht. Nach der Freigabe des zugewiesenen Speichers aus der dritten VM stellen wir fest, dass der Rückgewinnungsprozess stoppt, wenn der verfügbare freie Speicher auf dem Host 20 % des Gesamtspeichers erreicht.

Visualisierung der Ergebnisse der Ballooning-Tests

Die folgende Abbildung veranschaulicht die Beobachtungen aus unseren Tests:

Auf diesem Bild sehen Sie die folgenden wichtigen Punkte:

- Mehr als 20 % freier Speicherplatz auf dem Host: Die anfängliche Speicherzuweisung für die VMs, wobei jede VM so konfiguriert ist, dass ihr maximal 4 GB Speicher zugewiesen werden können.

- Auslösen von Memory Stealing: Der Punkt, an dem der verfügbare freie Speicher auf dem Host auf etwa 15 % des Gesamtspeichers sinkt, wodurch der Ballooning-Treiber ausgelöst wird, um Speicher von den Gast-VMs zurückzugewinnen. Die rote Farbe in Gast-VMs zeigt eine erhöhte CPU-Auslastung an, da der Ballooning-Treiber Speicher stiehlt und dadurch die Leistung der Gast-VMs beeinträchtigt.

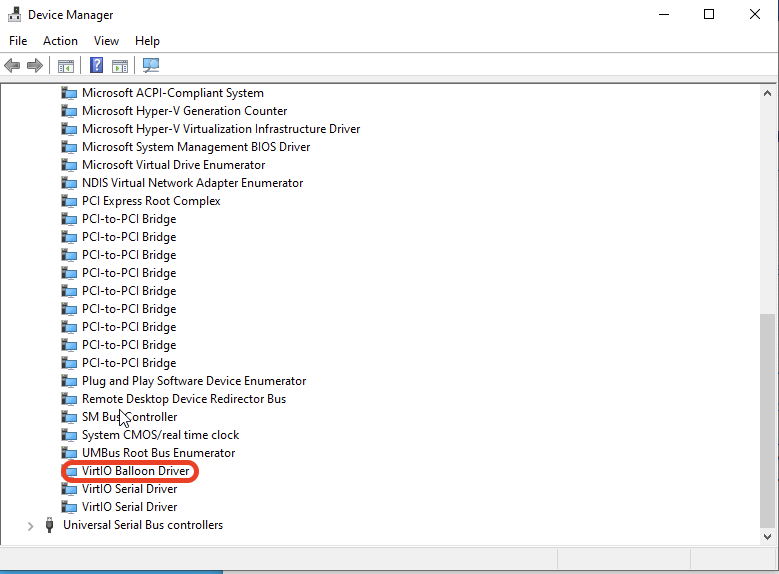

Memory Ballooning in Windows VMs

Memory Ballooning funktioniert auch mit Windows-VMs in Proxmox VE durch Windows VirtIO-Treiber. Die Treiber-ISO finden Sie im Proxmox-Wiki oder können direkt von VirtIO-Treiber-ISO heruntergeladen werden.

Vergleich zu Linux VMs

Memory Hot Plug wird in Linux-VMs unterstützt, sodass sich die Gesamtspeichermenge dynamisch ändern kann, wenn der Ballooning-Treiber aktiv ist. Das bedeutet, dass Sie in Linux-VMs sehen können, wie sich die Gesamtspeicherzuweisung in Echtzeit anpasst, während der Ballooning-Treiber arbeitet. Windows unterstützt Memory Hot Plug nicht auf die gleiche Weise. Daher sehen Sie in einer Windows-VM keine Anpassung der Gesamtspeichermenge. Stattdessen werden Sie eine Zunahme der verwendeten Speichermenge beobachten. Trotz dieses Unterschieds ist das Endergebnis dasselbe: Der verfügbare freie Speicher wird reduziert, wenn der Ballooning-Treiber Speicher zurückgewinnt.

Dieser Screenshot zeigt, dass der belegte Speicher zunimmt, wenn Ballooning aktiv ist, um Speicher innerhalb der Windows-VM zu stehlen.

Ergebnisse

Memory Ballooning in Proxmox VE ist eine leistungsstarke Funktion zur dynamischen Verwaltung der Speicherzuweisung zwischen VMs, wodurch die Gesamtspeichernutzung des Hosts optimiert wird. Es ist jedoch wichtig, die Schwellenwerte zu kennen, die die Speicherrückgewinnung auslösen, um Leistungseinbußen zu vermeiden. Es wird empfohlen, eine angemessene Mindestspeichergrenze festzulegen, um sicherzustellen, dass bei Erreichen dieses Mindestschwellenwerts kein weiterer Speicher entzogen werden kann. Auf diese Weise wird die Stabilität der Gast-VM gewährleistet und verhindert, dass der OOM-Killer Prozesse innerhalb der Gast-VM beendet. Durch geeignete Einstellungen, sorgfältige Überwachung und Anpassung der Speicherzuweisungen können Sie eine stabile und effiziente virtuelle Umgebung sicherstellen.

Sicherheitsbedenken

Auswirkungen der Aktivierung von KSM

Laut dem Dokument Kernel Samepage Merging (KSM) aus dem Proxmox VE-Wiki werden die Auswirkungen von KSM erwähnt. Es gibt bereits einige Dokumente von Forschern, die belegen, dass „Memory Deduplication as Threat to the Guest OS” , dass es möglich ist, „ Remote-Speicherdeduplizierungsangriffe” durchzuführen und Linux-VMs durch „Neuer FFS-Rowhammer-Angriff kapert Linux-VMs” zu kompromittieren.

In diesem Zusammenhang sollten Sie KSM nur aktivieren, wenn Sie die vollständige Kontrolle über alle VMs haben. Wenn Sie Proxmox VE für die Bereitstellung von Hosting-Diensten verwenden, sollten Sie zur Sicherheit Ihrer Nutzer die Deaktivierung von KSM in Betracht ziehen. Darüber hinaus sollten Sie die Vorschriften Ihres Landes überprüfen, da die Deaktivierung von KSM möglicherweise gesetzlich vorgeschrieben ist.

Risiken bei der Verwendung von Datenbanken mit Ballooning

Memory Ballooning passt die Speicherzuweisung von VMs dynamisch an den Bedarf an. Diese Funktion ist zwar vorteilhaft für die Optimierung der Speichernutzung, birgt jedoch gewisse Risiken, wenn sie mit Datenbanken wie PostgreSQL verwendet wird, deren Leistung stark vom verfügbaren Speicher abhängt. Wenn der Balloon-Treiber zu viel Speicher zurückgewinnt, kann es durch Überbelegung von Speicherseiten dazu kommen, dass OOM-Killer den Prozess mit der höchsten Punktzahl beendet, bis die Situation mit hoher Speicherauslastung vorbei ist. Und der Prozess mit den höchsten Metrikwerten könnte sich auf den Speicherverbrauch beziehen, was höchstwahrscheinlich die Datenbank selbst betrifft.

In diesem Fall sollten Sie den Datenbankserver in einer VM ohne aktiviertes Memory Ballooning ausführen oder keine Überbelegungsrichtlinie im Linux-Kernel innerhalb der Gast-VM festlegen, wenn Sie keine solche Kontrolle haben.

Schlussfolgerung

Unsere Tests zeigen, dass KSM und Memory Ballooning in Proxmox VE effektive Funktionen zur Optimierung der Speichernutzung in virtualisierten Umgebungen sind. KSM kann den Speicherverbrauch durch die Zusammenführung identischer Seiten über VMs hinweg erheblich reduzieren, während Memory Ballooning eine dynamische Anpassung der Speicherzuweisung je nach Bedarf ermöglicht.

Memory Ballooning in Proxmox VE ist eine leistungsstarke Funktion zur dynamischen Verwaltung der Speicherzuweisung zwischen VMs, wodurch die Gesamtspeichernutzung des Hosts optimiert wird. Es ist jedoch wichtig, die Schwellenwerte zu kennen, die die Speicherrückgewinnung auslösen, um Leistungseinbußen zu vermeiden. Durch sorgfältige Überwachung und Anpassung der Speicherzuweisungen können Sie eine stabile und effiziente virtuelle Umgebung gewährleisten.

Zusammen können diese Funktionen die Effizienz und Leistung virtualisierter Workloads verbessern und Proxmox VE zu einer robusten Lösung für die Virtualisierung in Unternehmen machen.

Durch die Nutzung von KSM und Memory Ballooning können Unternehmen eine bessere Ressourcenauslastung erzielen und möglicherweise Hardwarekosten senken. Wenn Sie die volle Kontrolle über den Host und alle VMs haben, sollten Sie diese Funktionen in Proxmox VE aktivieren, um diese potenziellen Vorteile zu nutzen.

Dieser Artikel wurde ursprünglich von Andrew Lee verfasst.

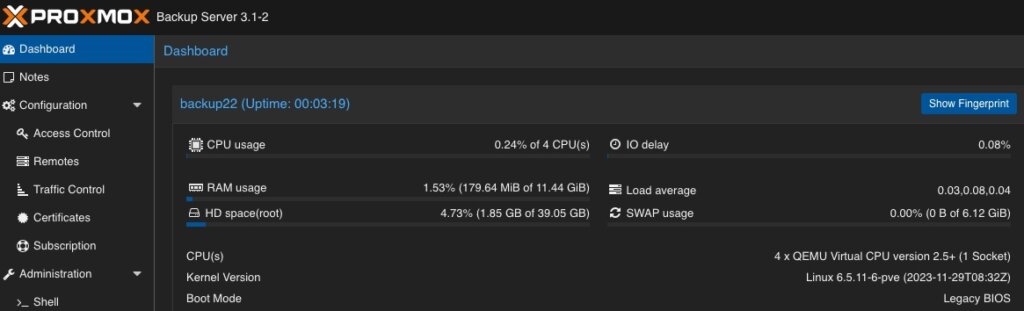

Einführung

In unserem vorherigen Artikel haben wir NetApp Storage und NVMe-oF für bahnbrechende Leistung in Proxmox-Virtualisierungsumgebungen vorgestellt. Dieser Artikel führte LVM mit NVMe-oF über TCP im NetApp-Speicher mit Proxmox VE ein und hob dessen Potenzial hervor, eine hochleistungsfähige Speicherlösung bereitzustellen, die für latenzempfindliche Anwendungen wie virtualisierte Datenserver geeignet ist. Und es funktioniert über ein Ethernet-Netzwerk ohne andere spezielle Hardware wie Fibre Channel oder InfiniBand, die für viele Unternehmen unerschwinglich sein können.

Während NVMe-oF erhebliche Leistungsvorteile bietet, wird es hauptsächlich auf neueren und High-End NetApp ONTAP Speichersystemen, wie der AFF-Serie, unterstützt. Für Unternehmen mit älteren oder hybriden Speichersystemen bleibt iSCSI eine praktikable und kostengünstige Alternative, die die bestehende Ethernet-Infrastruktur nutzt und zuverlässige Leistung für Virtualisierungsumgebungen bietet.

In diesem Blogbeitrag werden wir die Verwendung von iSCSI (Internet Small Computer Systems Interface) im NetApp-Speicher mit Proxmox VE näher beleuchten.

Einrichtung

In diesem Beispiel verwendete Hard- und Software

- NetApp Speichersystem: Bietet gemeinsame Speicherfunktionen, die für das Clustering in virtuellen Umgebungen über iSCSI unerlässlich sind. Das Beispiel verwendet ONTAP Release 9.15.1.

- Proxmox VE Cluster: Eine open source Virtualisierungsplattform. Das Beispiel verwendet die aktuelle Version 8.2.

- Netzwerkinfrastruktur: Standard-Ethernet-Netzwerk (1GbE oder 10GbE).

- iSCSI-Initiator: In Proxmox VE integriert.

Was ist iSCSI

iSCSI (Internet Small Computer Systems Interface) ist ein Netzwerkprotokoll, das den Transport von Block-Level-Speicherdaten über IP-Netzwerke (Internet Protocol) ermöglicht. Das Protokoll erlaubt es Clients (genannt Initiatoren), SCSI-Befehle über TCP/IP an Speichergeräte (Ziele) auf entfernten Servern zu senden. Es ermöglicht die Verbindung von Speichergeräten über eine Standard-Netzwerkinfrastruktur, ohne spezielle Hardware und Verkabelung zu benötigen.

Es bietet eine flexible, kostengünstige und skalierbare Speicherlösung, die sich gut in Virtualisierungsumgebungen integrieren lässt und die notwendigen Funktionen und Leistung zur Unterstützung moderner virtualisierter Workloads bereitstellt.

Wie iSCSI funktioniert

- Initiator und Target: Die iSCSI-Kommunikation umfasst zwei Hauptkomponenten:

- Initiator: Die clientseitige Komponente, typischerweise ein Server oder Host, die die Verbindung zum Speichergerät initiiert.

- Target: Die serverseitige Komponente, typischerweise ein Speicher-Array oder -Gerät, das den Zugriff auf die Speicherressourcen bereitstellt.

- LUNs (Logical Unit Numbers): Speicherressourcen auf dem iSCSI-Target werden als LUNs dargestellt. Der Initiator greift auf diese LUNs zu, als wären sie lokale Festplatten, wodurch das Betriebssystem sie wie jedes andere Block-Speichergerät formatieren, partitionieren und verwenden kann.

Konfiguration

Auf NetApp-Speicher

Der Leitfaden geht davon aus, dass Benutzer die grundlegende Speichereinrichtung, einschließlich der Konfiguration von Storage Virtual Machines (SVMs), bereits vorgenommen haben. Es wird betont, dass die Verwaltung dieser Systeme dank der intuitiven Weboberfläche – dem ONTAP System Manager, der von NetApp Speichersystemen bereitgestellt wird – relativ unkompliziert ist. Benutzer können eine benutzerfreundliche Erfahrung bei der Verwaltung ihrer Speicherlösungen erwarten, da die Weboberfläche darauf ausgelegt ist, komplexe Aufgaben zu vereinfachen. Dies beinhaltet auch die gesamte Einrichtung für iSCSI-Speicher, die das allgemeine Aktivieren von iSCSI auf der SVM, das Einrichten der SAN Initiatorgruppe und deren Zuordnung zu LUNs erfordert.

Hinweis: Alle Änderungen können selbstverständlich auch automatisiert durch Orchestrierung der ONTAP API vorgenommen werden.

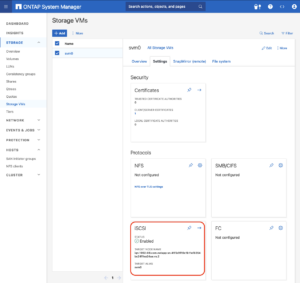

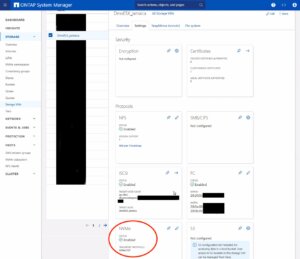

iSCSI-Target auf SVM aktivieren

Um iSCSI auf SVM-Ebene in einem NetApp Speichersystem zu aktivieren, können typischerweise die folgenden zusammengefassten Schritte ausgeführt werden, die über die Weboberfläche des Systems, den ONTAP System Manager, zugänglich sind.

Navigieren Sie zum Menü Storage. Navigieren Sie dann zu Storage VMs. Geben Sie den SVM-Namen an, den Sie konfigurieren möchten:

- iSCSI-Protokoll konfigurieren: Suchen Sie innerhalb der SVM-Einstellungen nach einem Abschnitt oder Tab, der sich auf Proto

kolle bezieht. Suchen Sie die iSCSI-Option und aktivieren Sie sie. Dies kann das Ankreuzen eines Kästchens oder das Umschalten eines Schalters in die Position „Ein“ beinhalten. - Änderungen speichern und anwenden: Nach dem Aktivieren von iSCSI stellen Sie sicher, dass Sie die Änderungen speichern. Es können zusätzliche Aufforderungen oder Schritte zur Bestätigung der Änderungen erforderlich sein, abhängig vom spezifischen NetApp-System und dessen Version.

Denken Sie daran, alle Voraussetzungen oder zusätzlichen Konfigurationseinstellungen zu prüfen, die für den iSCSI-Betrieb erforderlich sein könnten, wie z. B. Netzwerkeinstellungen, Lizenzierung oder Kompatibilitätsprüfungen der Hardware. Die genauen Schritte können je nach ONTAP-Version oder dem spezifischen NetApp-Modell, das Sie verwenden, leicht variieren. Beziehen Sie sich immer auf die neueste offizielle NetApp-Dokumentation oder Support-Ressourcen für die genaueste Anleitung.

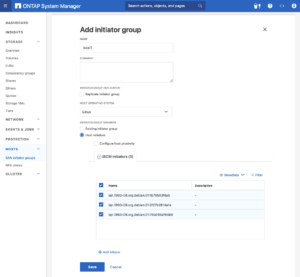

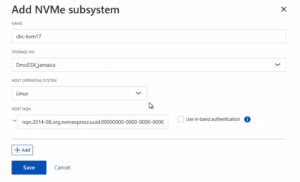

SAN-Initiatorgruppe erstellen

Navigieren Sie zum Menü HOSTS. Navigieren Sie dann zu SAN-Initiatorgruppen. Wählen Sie den spezifischen Initiatorgruppennamen aus, den Sie konfigurieren möchten:

- Host-Initiatoren konfigurieren: Suchen Sie auf jedem Proxmox VE-Knoten die Datei /etc/iscsi/initiatorname.iscsi und erfassen Sie den InitiatorName (iSCSI-Host-IQN). Fügen Sie jeden InitiatorName als Host-Initiatoren in der Initiatorgruppe im ONTAP System Manager hinzu.

- Änderungen speichern und anwenden: Nachdem Sie alle Initiatoren hinzugefügt haben, stellen Sie sicher, dass Sie die Änderungen speichern. Es können zusätzliche Aufforderungen oder Schritte zur Bestätigung der Änderungen erforderlich sein, abhängig vom spezifischen NetApp-System und dessen Version.

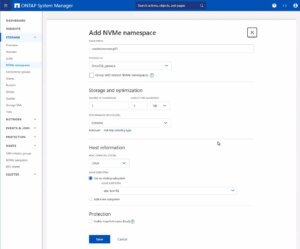

LUNs mit Initiatorgruppe erstellen

Navigieren Sie zum Menü Storage. Navigieren Sie dann zu LUNS. Wählen Sie den spezifischen LUN-Namen aus, den Sie konfigurieren möchten:

- LUNs hinzufügen: Geben Sie die Anzahl der LUNs an, die Sie konfigurieren möchten. Stellen Sie das Host-Betriebssystem auf Linux ein. Wählen Sie die im vorherigen Schritt erstellte Initiatorgruppe aus.

- Änderungen speichern und anwenden: Nachdem Sie LUNs hinzugefügt haben, stellen Sie sicher, dass Sie die Änderungen speichern. Es können zusätzliche Aufforderungen oder Schritte zur Bestätigung der Änderungen erforderlich sein, abhängig vom spezifischen NetApp-System und dessen Version.

Konfiguration des Proxmox VE-Knotens

Allgemein

Nach der Konfiguration der NetApp-Storage-Appliance für die Erstellung des iSCSI-Targets und der LUNs können wir nun den Proxmox VE-Cluster so konfigurieren, dass er den iSCSI-Speicher verwendet und darauf zugreift. Dies kann einfach über die Proxmox-Weboberfläche konfiguriert werden. Im Allgemeinen besteht dieser Prozess aus:

- Verbindung mit dem iSCSI-Blockspeicher herstellen.

- Erstellen eines LVM (Logical Volume Manager), das über Knoten auf Proxmox VE gemeinsam genutzt werden kann. Diese Anweisungen funktionieren jedoch wahrscheinlich auch auf älteren und neueren Versionen.

Die nächsten Schritte in diesem Blogbeitrag werden den Prozess im Detail behandeln und Sie durch die notwendigen Schritte auf dem Proxmox VE führen, die auf der Proxmox-Weboberfläche durchgeführt werden können.

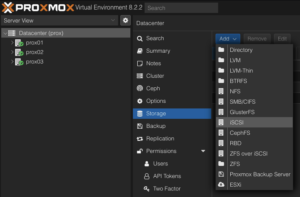

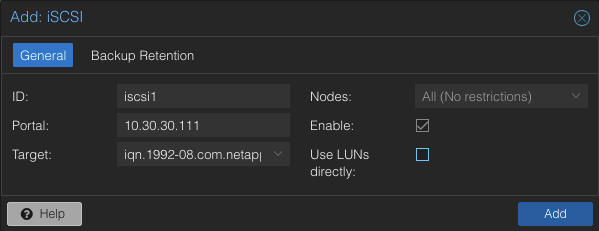

Verbindung mit dem iSCSI-Blockspeicher herstellen

Um diesen iSCSI-Block Storage auf dem Proxmox VE-Cluster zu verwenden, führen Sie die folgenden Schritte aus, um sich am Web-Frontend des Proxmox VE-Clusters anzumelden und den Storage auf Datacenter-Ebene hinzuzufügen:

Navigieren Sie zur Speicherkonfiguration: Gehen Sie zu Datacenter -> Storage -> Add -> iSCSI.

Details des neuen iSCSI-Speichers definieren:

- ID: iscsi1 (dies kann beliebiger Text sein und ist lediglich ein Bezeichner).

- Portal: Geben Sie die IP-Adresse der iSCSI-fähigen SVM ein.

- Target: Dies wird erkannt, wenn Sie die korrekte IP für die iSCSI-fähige SVM angeben.

- Nodes: <Wählen Sie alle Knoten aus, die den iSCSI-Speicher verwenden sollen>

- Aktivieren: Ja

- LUNs direkt verwenden: Nein

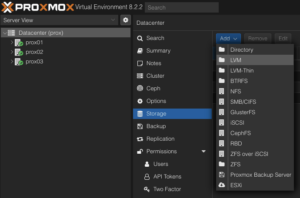

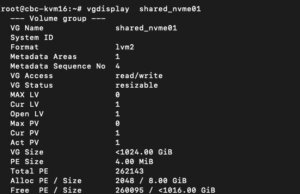

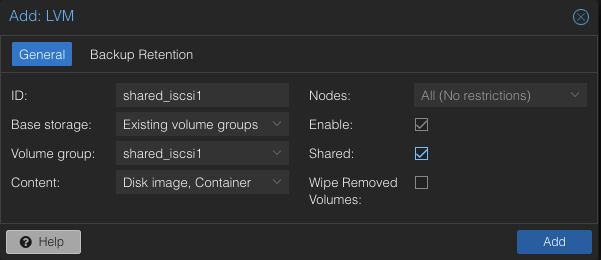

LVM auf dem iSCSI-Blockspeicher erstellen

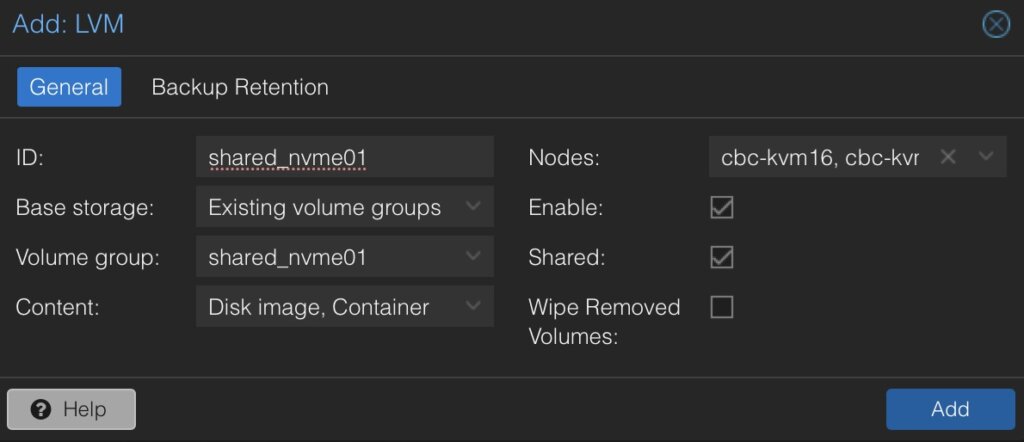

Um diese LVM-Volume-Gruppe über iSCSI-Block Storage auf allen Proxmox VE-Knoten innerhalb des Clusters zu verwenden, muss die Volume-Gruppe auf Datacenter-Ebene hinzugefügt und integriert werden. Führen Sie diese Schritte aus, um sie über die Proxmox VE-Weboberfläche zu konfigurieren:

Navigieren Sie zur Speicherkonfiguration: Gehen Sie zu Datacenter -> Storage -> Add -> LVM.

Details des neuen LVM-Speichers definieren:

- ID: shared_iscsi1 (dies kann beliebiger Text sein und ist lediglich ein Bezeichner)

- Basisspeicher: Bestehende Volume-Gruppen

- Volume-Gruppe: shared_iscsi1

- Inhalt: Disk-Image, Container

- Knoten: <Wählen Sie alle Knoten aus, die es verwenden sollen>

- Aktiviert: Ja

- Freigegeben: Ja

- Entfernte Volumes löschen: Nein

Klicken Sie auf Hinzufügen, um das neue Volume an die ausgewählten Knoten anzuhängen. Der LVM-Speicher steht dann zur Verfügung.

Fazit

Die Nutzung von iSCSI über TCP in Verbindung mit Proxmox VE in einer Virtualisierungsumgebung stellt eine überzeugende Lösung für Unternehmen dar, die nach kostengünstigen Shared-Storage-Architekturen suchen. Dieser Ansatz nutzt die weitverbreitete Verfügbarkeit und Kompatibilität von Ethernet-basierten Netzwerken und vermeidet die Notwendigkeit spezieller Hardware wie Fibre Channel, die für viele Unternehmen kostspielig sein kann.

Block-Level-Storage mit SAN-Protokollen (FC/iSCSI/NVMe-oF) ist jedoch typischerweise auf die von Proxmox VE unterstützten VM-Disk- und Container-Image-Inhaltstypen beschränkt. Darüber hinaus werden Gast-VM-Snapshots und Thin Provisioning derzeit nicht unterstützt, wenn LVM/iSCSI-Storage in Proxmox VE verwendet wird.

Es gibt Alternativen, die NetApp-Storage ebenfalls bereitstellen kann, um die umfassenderen Anforderungen von Proxmox VE zu erfüllen. Die NAS-Protokolle, wie z. B. NFS, unterstützen alle Inhaltstypen von Proxmox VE und werden typischerweise einmalig auf Datacenter-Ebene konfiguriert. Gast-VMs können Festplatten vom Typ raw, qcow2 oder VMDK auf NAS-Protokoll-Storage verwenden. Darüber hinaus werden Gast-VM-Snapshots und Thin Provisioning mit dem qcow2-Format unterstützt.

Bei Bedarf stehen wir Ihnen gerne zur Verfügung, um Ihnen weitere Einblicke in NetApp-Storage-Systeme zu geben, die sowohl Hardware- als auch Softwareaspekte abdecken. Unsere Expertise erstreckt sich auch auf open source Produkte, insbesondere bei der Einrichtung von Virtualisierungsumgebungen mit Technologien wie Proxmox und OpenShift oder bei deren Wartung mit Konfigurationsmanagement. Wir laden Sie ein, sich bei Bedarf an uns zu wenden.

Sie könnten auch daran interessiert sein, zu erfahren, wie Sie VMs von VMware ESXi zu Proxmox VE migrieren oder wie Sie den Proxmox Backup Server einbinden und NetApp Storage und NVMe-oF für bahnbrechende Leistung in Proxmox-Virtualisierungsumgebungen in Ihre Infrastruktur integrieren können.

Dieser Artikel wurde ursprünglich von Andrew Lee verfasst.

Veeam & Proxmox VE

Veeam hat einen strategischen Schritt unternommen, indem es die Open-Source-Virtualisierungslösung Proxmox VE (Virtual Environment) in sein Portfolio integriert hat. Dies signalisiert sein Engagement für die sich entwickelnden Bedürfnisse der Open-Source-Community und des Open-Source-Virtualisierungsmarktes und positioniert Veeam als zukunftsorientierten Akteur in der Branche, der bereit ist, die wachsende Verbreitung von Open-Source-Lösungen zu unterstützen. Die Kombination von Veeams Datenschutzlösungen mit der Flexibilität der Proxmox VE-Plattform bietet Unternehmen eine überzeugende Alternative, die Kosteneinsparungen und verbesserte Datensicherheit verspricht.

Mit Proxmox VE wird nun auch eine der wichtigsten und oft angefragten Open-Source-Lösungen und Hypervisoren nativ unterstützt – und dies könnte definitiv eine Wende auf dem Virtualisierungsmarkt bedeuten!

Möglichkeiten für Open-Source-Virtualisierung

In vielen Unternehmen ist bereits eine wichtige Hypervisor-Plattform im Einsatz, begleitet von einer robusten Backup-Lösung – oft Veeam. Bislang fehlte Veeam jedoch die direkte Unterstützung für Proxmox VE, was eine Lücke für diejenigen hinterließ, die diese Open-Source-Virtualisierungsplattform nutzen oder in Betracht ziehen. Die neueste Version von Veeam ändert dies, indem sie die Möglichkeit bietet, Backups und Wiederherstellungen direkt in Proxmox VE-Umgebungen zu erstellen und zu verwalten, ohne dass Agenten innerhalb der VMs erforderlich sind.

Diese Weiterentwicklung bedeutet, dass nun ganze VMs über jeden Hypervisor hinweg gesichert und wiederhergestellt werden können, was eine beispiellose Flexibilität bietet. Darüber hinaus können Unternehmen einen neuen Proxmox VE-basierten Cluster nahtlos in ihre bestehende Veeam-Einrichtung integrieren und alles von einem einzigen, zentralen Punkt aus verwalten. Diese Integration vereinfacht Abläufe, reduziert die Komplexität und verbessert die Gesamteffizienz von Datenschutzstrategien in Umgebungen mit mehreren Hypervisoren, indem einfach eine All-in-One-Lösung vorhanden ist.

Ein ebenfalls stark unterschätzter Vorteil sind die Möglichkeiten, ganze VMs einfach zu migrieren, zu kopieren, zu sichern und wiederherzustellen, selbst unabhängig von ihrem zugrunde liegenden Hypervisor – auch bekannt als Cross-Platform-Recovery. Dadurch können Administratoren VMs nun von VMware ESXi-Knoten / vSphere oder Hyper-V auf Proxmox VE-Knoten verschieben. Dies bietet eine hervorragende Lösung, um eine neue Virtualisierungsplattform risikofrei einzuführen und zu bewerten. Für Unternehmen, die ihre Virtualisierungs- und Backup-Infrastruktur vereinheitlichen möchten, stellt dieses Update einen bedeutenden Fortschritt dar.

Integration in Veeam

Die Integration eines neuen Proxmox-Clusters in eine bestehende Veeam-Umgebung ist ein Beweis für die Einfachheit und das benutzerzentrierte Design beider Systeme. Wer mit Veeam vertraut ist, wird den Prozess als intuitiv und minimal störend empfinden, was eine nahtlose Erweiterung der Virtualisierungsumgebung ermöglicht. Diese einfache Integration bedeutet, dass Ihr neuer Proxmox VE-Cluster schnell unter den schützenden Schirm der robusten Backup- und Replikationsdienste von Veeam gebracht werden kann.

Trotz der allgemeinen Einfachheit des Prozesses ist es wichtig zu erkennen, dass einzigartige Konfigurationen und spezifische Umgebungen ihre eigenen Herausforderungen mit sich bringen können. Diese Sonderfälle sind zwar nicht häufig, aber erwähnenswert, da sie besondere Aufmerksamkeit erfordern können, um eine reibungslose Integration zu gewährleisten. Seien Sie jedoch versichert, dass dies lediglich Nuancen in einem ansonsten unkomplizierten Verfahren sind und selbst diese mit etwas zusätzlicher Sorgfalt effektiv verwaltet werden können.

Übersicht

Ab Version 12.2 wird die Proxmox VE-Unterstützung durch ein Plugin aktiviert und integriert, das auf dem Veeam Backup-Server installiert wird. Veeam Backup für Proxmox verfügt über eine verteilte Architektur, die den Einsatz von Worker-Nodes erfordert. Diese Nodes funktionieren analog zu Data Movern und erleichtern die Übertragung von Virtual-Machine-Payloads von den Proxmox VE-Hosts zum vorgesehenen Backup-Repository. Die Worker laufen auf einer Linux-Plattform und werden nahtlos über die Veeam Backup Server-Konsole instanziiert. Ihre Rolle ist entscheidend und ähnelt der von Proxy-Komponenten in analogen Systemen wie AHV- oder VMware-Backup-Lösungen.

Ein solcher Worker wird mindestens einmal in einem Cluster benötigt. Für eine verbesserte Leistung könnte ein Worker pro Proxmox VE-Node in Betracht gezogen werden. Jeder Worker benötigt 6 vCPU, 6 GB Arbeitsspeicher und 100 GB Festplattenspeicher, was berücksichtigt werden sollte.

Anforderungen

Dieser Blogbeitrag geht davon aus, dass eine bereits vorhandene Installation von Veeam Backup & Replication in Version 12.2 oder höher bereits vorhanden und für eine andere Umgebung wie VMware vollständig konfiguriert ist. Es wird auch davon ausgegangen, dass der Proxmox VE-Cluster bereits vorhanden ist und Anmeldeinformationen mit den erforderlichen Rollen zur Durchführung der Backup-/Wiederherstellungsaktionen vorliegen.

Konfiguration

Die Integration und Konfiguration eines Proxmox VE-Clusters kann vollständig innerhalb der Veeam Backup & Replication Console-Anwendung erfolgen und erfordert keine zusätzlichen Befehle auf einer CLI. Die zuvor erwähnten Worker-Nodes können vollautomatisch installiert werden.

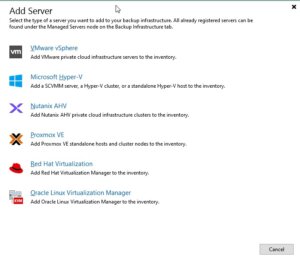

Hinzufügen eines Proxmox-Servers

Um einen neuen Proxmox-Server in die Veeam Backup & Replication-Umgebung zu integrieren, muss man den Prozess durch Zugriff auf die Veeam-Konsole initiieren. Anschließend navigieren Sie durch die dafür vorgesehenen Abschnitte, um die Hinzufügung abzuschließen:

Um einen neuen Proxmox-Server in die Veeam Backup & Replication-Umgebung zu integrieren, muss man den Prozess durch Zugriff auf die Veeam-Konsole initiieren. Anschließend navigieren Sie durch die dafür vorgesehenen Abschnitte, um die Hinzufügung abzuschließen:

Virtuelle Infrastruktur -> Server hinzufügen

Dieses Verfahren entspricht dem etablierten Protokoll zur Einbindung von Nodes anderer Virtualisierungsplattformen, die mit Veeam kompatibel sind.

Anschließend zeigt Veeam Ihnen eine Auswahl möglicher und unterstützter Hypervisoren:

- VM vSphere

- Microsoft Hyper-V

- Nutanix AHV

- RedHat Virtualization

- Oracle Virtualization Manager

- Proxmox VE

In diesem Fall wählen wir einfach Proxmox VE und fahren mit dem Einrichtungsassistenten fort.

In den nächsten Schritten des Einrichtungsassistenten müssen die Authentifizierungsdetails, der Hostname oder die IP-Adresse des Ziel-Proxmox VE-Servers sowie ein Snapshot-Speicher des Proxmox VE-Servers definiert werden.

Hinweis: Bei den Authentifizierungsdetails achten Sie darauf, funktionierende Anmeldeinformationen für den SSH-Dienst auf dem Proxmox VE-Server zu verwenden. Wenn Sie normalerweise die root@pam-Anmeldeinformationen für die Weboberfläche verwenden, müssen Sie Veeam einfach die root-Anmeldeinformationen bereitstellen. Veeam initiiert eine Verbindung zum System über das SSH-Protokoll.

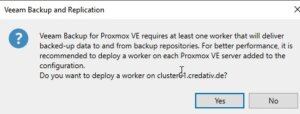

In einem der letzten Schritte des Einrichtungsassistenten bietet Veeam an, den erforderlichen Worker-Node automatisch zu installieren. Ein solcher Worker-Node ist eine kleine VM, die innerhalb des Clusters auf dem Ziel-Proxmox VE-Server läuft. Im Allgemeinen ist ein einzelner Worker-Node für einen Cluster ausreichend, aber zur Verbesserung der Gesamtleistung wird ein Worker pro Node empfohlen.

In einem der letzten Schritte des Einrichtungsassistenten bietet Veeam an, den erforderlichen Worker-Node automatisch zu installieren. Ein solcher Worker-Node ist eine kleine VM, die innerhalb des Clusters auf dem Ziel-Proxmox VE-Server läuft. Im Allgemeinen ist ein einzelner Worker-Node für einen Cluster ausreichend, aber zur Verbesserung der Gesamtleistung wird ein Worker pro Node empfohlen.

Nutzung

Sobald der Proxmox VE-Server erfolgreich in das Veeam-Inventar integriert wurde, kann er so mühelos verwaltet werden wie jeder andere unterstützte Hypervisor, wie VMware vSphere oder Microsoft Hyper-V. Ein wesentlicher Vorteil, wie im Screenshot gezeigt, ist die Möglichkeit, verschiedene Hypervisoren und Server in Clustern zentral zu administrieren. Dies eliminiert die Notwendigkeit einer separaten Veeam-Instanz für jeden Cluster und optimiert die Abläufe. Dennoch kann es spezifische Szenarien geben, in denen individuelle Setups für jeden Cluster vorzuziehen sind.

Sobald der Proxmox VE-Server erfolgreich in das Veeam-Inventar integriert wurde, kann er so mühelos verwaltet werden wie jeder andere unterstützte Hypervisor, wie VMware vSphere oder Microsoft Hyper-V. Ein wesentlicher Vorteil, wie im Screenshot gezeigt, ist die Möglichkeit, verschiedene Hypervisoren und Server in Clustern zentral zu administrieren. Dies eliminiert die Notwendigkeit einer separaten Veeam-Instanz für jeden Cluster und optimiert die Abläufe. Dennoch kann es spezifische Szenarien geben, in denen individuelle Setups für jeden Cluster vorzuziehen sind.

Dadurch wird nicht nur die Arbeit des Administrators bei der Arbeit mit verschiedenen Servern und Clustern vereinfacht, sondern bietet endlich auch die Möglichkeit für Cross-Hypervisor-Wiederherstellungen.

Backup-Jobs erstellen

Das Erstellen eines neuen Backup-Jobs für eine einzelne VM oder sogar mehrere VMs in einer Proxmox-Umgebung ist so einfach und genau dasselbe, wie Sie es bereits von anderen Hypervisoren kennen. Werfen wir jedoch einen kurzen Blick auf die erforderlichen Aufgaben:

Öffnen Sie die Veeam Backup & Replication-Konsole auf Ihrem Backup-Server oder Ihrer Management-Workstation. Um einen Backup-Job zu erstellen, navigieren Sie zum Tab Home und klicken Sie auf Backup Job, wählen Sie dann Virtual machine aus dem Dropdown-Menü.

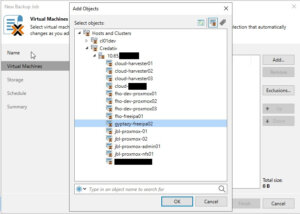

Wenn der Assistent New Backup Job geöffnet wird, müssen Sie einen Namen und eine Beschreibung für den Backup-Job eingeben. Klicken Sie auf Next, um mit dem nächsten Schritt fortzufahren. Nun müssen Sie die VMs auswählen, die Sie sichern möchten. Klicken Sie im Schritt

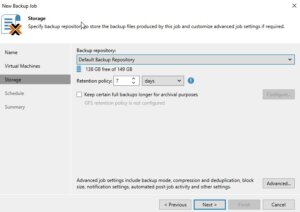

Der nächste Schritt besteht darin, anzugeben, wo Sie die Backup-Dateien speichern möchten. Wählen Sie im Schritt Storage das Backup-Repository aus und legen Sie die Aufbewahrungsrichtlinie fest, die bestimmt, wie lange Sie die Backup-Daten aufbewahren möchten. Nachdem Sie dies eingerichtet haben, klicken Sie auf Next.

Der nächste Schritt besteht darin, anzugeben, wo Sie die Backup-Dateien speichern möchten. Wählen Sie im Schritt Storage das Backup-Repository aus und legen Sie die Aufbewahrungsrichtlinie fest, die bestimmt, wie lange Sie die Backup-Daten aufbewahren möchten. Nachdem Sie dies eingerichtet haben, klicken Sie auf Next.

Wenn Sie mehrere Backup-Proxys konfiguriert haben, können Sie im nächsten Schritt festlegen, welchen Sie verwenden möchten. Wenn Sie sich nicht sicher sind oder es bevorzugen, können Sie Veeam Backup & Replication den besten Proxy für den Job automatisch auswählen lassen. Klicken Sie nach Ihrer Auswahl auf Next.

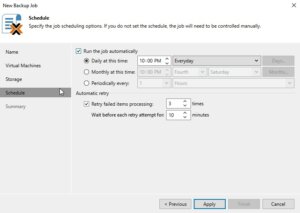

Nun ist es an der Zeit, den Zeitplan für die Ausführung des Backup-Jobs festzulegen. Im Schritt

Nun ist es an der Zeit, den Zeitplan für die Ausführung des Backup-Jobs festzulegen. Im Schritt

Überprüfen Sie alle Einstellungen auf der Übersichtsseite, um sicherzustellen, dass sie korrekt sind. Wenn alles in Ordnung ist, klicken Sie auf Finish, um den Backup-Job zu erstellen.

Wenn Sie den Backup-Job sofort ausführen möchten, um sicherzustellen, dass alles wie erwartet funktioniert, können Sie dies tun, indem Sie mit der rechten Maustaste auf den Job klicken und Start auswählen. Alternativ können Sie warten, bis die geplante Zeit den Job automatisch auslöst.

Wiederherstellen einer gesamten VM

Der Wiederherstellungs- und Replikationsprozess für eine vollständige VM-Wiederherstellung entspricht den Standardverfahren. Er umfasst jedoch nun die wichtige Funktion der Cross-Hypervisor-Wiederherstellung. Diese Funktionalität ermöglicht die Migration von VMs zwischen verschiedenen Hypervisor-Typen ohne Kompatibilitätsprobleme. Wenn beispielsweise Proxmox VE in einem Unternehmensumfeld eingeführt wird, können Administratoren VMs mühelos von einem bestehenden Hypervisor auf den Proxmox VE-Cluster migrieren. Sollten während der Testphase Probleme auftreten, unterstützt der Prozess auch die Rückmigration zum ursprünglichen Hypervisor. Werfen wir einen Blick auf die Details.

Öffnen Sie die Veeam Backup & Replication-Konsole auf Ihrem Backup-Server oder Ihrer Management-Workstation. Um einen Backup-Job zu erstellen, navigieren Sie zum Tab Home und klicken Sie auf Backup Job, wählen Sie dann Virtual machine aus dem Disk-Menü.

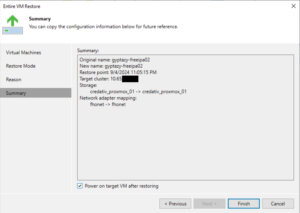

Wählen Sie die Option Entire VM restore, die den Assistenten zur Wiederherstellung einer vollständigen virtuellen Maschine startet. Im ersten Schritt des Assistenten werden Sie aufgefordert, ein Backup auszuwählen, aus dem Sie wiederherstellen möchten. Sie sehen eine Liste der verfügbaren Backups; wählen Sie dasjenige aus, das die VM enthält, die Sie wiederherstellen möchten, und fahren Sie mit dem nächsten Schritt fort, indem Sie auf Next klicken.

Nun müssen Sie den Wiederherstellungspunkt festlegen. Typischerweise ist dies das aktuellste Backup, aber Sie können bei Bedarf auch einen früheren Punkt wählen. Nachdem Sie den Wiederherstellungspunkt ausgewählt haben, fahren Sie mit dem nächsten Schritt fort.

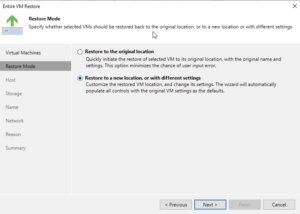

Der Assistent fordert Sie dann auf, das Ziel für die VM anzugeben. Dies ist der sehr praktische Punkt für die Cross-Hypervisor-Wiederherstellung, wo dies der ursprüngliche Speicherort oder ein neuer Speicherort sein kann, wenn Sie eine Migration durchführen oder die vorhandene VM nicht überschreiben möchten. Konfigurieren Sie die Netzwerkeinstellungen nach Bedarf, um sicherzustellen, dass die wiederhergestellte VM den entsprechenden Netzwerkzugriff hat.

Der Assistent fordert Sie dann auf, das Ziel für die VM anzugeben. Dies ist der sehr praktische Punkt für die Cross-Hypervisor-Wiederherstellung, wo dies der ursprüngliche Speicherort oder ein neuer Speicherort sein kann, wenn Sie eine Migration durchführen oder die vorhandene VM nicht überschreiben möchten. Konfigurieren Sie die Netzwerkeinstellungen nach Bedarf, um sicherzustellen, dass die wiederhergestellte VM den entsprechenden Netzwerkzugriff hat.

Im nächsten Schritt haben Sie Optionen bezüglich des Power-Zustands der VM nach der Wiederherstellung. Sie können wählen, ob die VM automatisch eingeschaltet oder ausgeschaltet bleiben soll, je nach Ihren Bedürfnissen.

Bevor Sie den Wiederherstellungsprozess abschließen, überprüfen Sie alle Einstellungen, um sicherzustellen, dass sie Ihrem gewünschten Ergebnis entsprechen. Dies ist Ihre Chance, zurückzugehen und notwendige Anpassungen vorzunehmen. Sobald Sie mit der Konfiguration zufrieden sind, fahren Sie mit der Wiederherstellung der VM fort, indem Sie auf Finish klicken.

Bevor Sie den Wiederherstellungsprozess abschließen, überprüfen Sie alle Einstellungen, um sicherzustellen, dass sie Ihrem gewünschten Ergebnis entsprechen. Dies ist Ihre Chance, zurückzugehen und notwendige Anpassungen vorzunehmen. Sobald Sie mit der Konfiguration zufrieden sind, fahren Sie mit der Wiederherstellung der VM fort, indem Sie auf Finish klicken.

Der Wiederherstellungsprozess beginnt, und sein Fortschritt kann in der Veeam Backup & Replication-Konsole überwacht werden. Je nach Größe der VM und der Leistung Ihres Backup-Speichers und Netzwerks kann die Wiederherstellung einige Zeit in Anspruch nehmen.

Dateiwiederherstellung

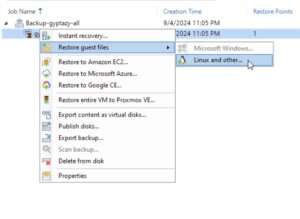

Öffnen Sie die Veeam Backup & Replication-Konsole auf Ihrem Backup-Server oder Ihrer Management-Workstation. Um einen Backup-Job zu erstellen, navigieren Sie zum Tab Home und klicken Sie auf Backup Job, wählen Sie dann Virtual machine aus dem Disk-Menü.

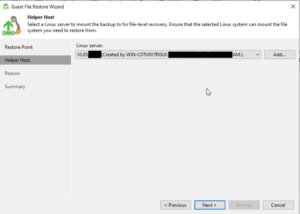

Wählen Sie Restore guest files. Der Assistent für die dateibasierte Wiederherstellung wird gestartet und führt Sie durch die notwendigen Schritte. Der erste Schritt besteht darin, das VM-Backup auszuwählen, aus dem Sie Dateien wiederherstellen möchten. Durchsuchen Sie die Liste der verfügbaren Backups, wählen Sie das passende aus und klicken Sie dann auf Next, um fortzufahren.

Wählen Sie Restore guest files. Der Assistent für die dateibasierte Wiederherstellung wird gestartet und führt Sie durch die notwendigen Schritte. Der erste Schritt besteht darin, das VM-Backup auszuwählen, aus dem Sie Dateien wiederherstellen möchten. Durchsuchen Sie die Liste der verfügbaren Backups, wählen Sie das passende aus und klicken Sie dann auf Next, um fortzufahren.