Cryptomator: Public Cloud-Speicher sicher nutzen

| Kategorien: | credativ® Inside |

|---|---|

| Tags: | Cryptomator Open Source Software Sicherheit |

Einleitung und Projektgeschichte

Cloudspeicher ist heutzutage bei jedem zweiten Account für diverse Dienste inkludiert. Sei es der Google-Account mit Drive, oder der Dropbox-Account den man anlegen musste, um mit den anderen Projektteilnehmern zu arbeiten. Leider ist dieser unverschlüsselt und es ist eher unklar kommuniziert wie der Dienstleister mit den hinterlegten Daten verfährt und wofür diese ggf. genutzt werden. Dies bedeutet jedoch, dass dieser nicht sicher nutzbar wäre.

Cryptomator ist ein Open Source Verschlüsselungstool, welches 2015 von der deutschen Firma Skymatic GmbH entwickelt wurde, um Daten sicher in Cloud-Speicherlösungen ablegen zu können. Das Projekt entstand aus der Erkenntnis, dass viele Cloud-Anbieter zwar Komfort bieten, aber keine ausreichende Kontrolle über die Vertraulichkeit der gespeicherten Daten gewährleisten. Es adressiert dieses Problem durch clientseitige, transparente Verschlüsselung, die unabhängig vom jeweiligen Anbieter funktioniert. Dies wird durch das Anlegen von verschlüsselten Tresoren („Vaults“) in beliebigen Cloud-Speichern umgesetzt, wobei sämtliche Verschlüsselungsoperationen lokal auf dem Endgerät durchgeführt werden. Dadurch bleibt die Kontrolle über die Daten vollständig beim Nutzer.

Seit seiner Veröffentlichung hat sich Cryptomator zu einer der bekanntesten Open-Source-Lösungen für Cloud-Verschlüsselung entwickelt. 2016 wurde das Projekt sogar mit dem CeBIT Innovation Award in der Kategorie „Usable Security and Privacy“ ausgezeichnet. Die Entwicklung erfolgt aktiv weiter, wobei der Fokus auf Stabilität, Kompatibilität und kryptografischer Robustheit liegt.

Lizenzierung

Das Projekt selbst ist unter einer dualen Lizenzstruktur verfügbar. Die Desktop-Version ist als Open-Source-Projekt unter der GNU General Public License v3.0 (GPLv3) lizenziert. Dies bedeutet, dass der Quellcode frei einsehbar, modifizierbar und weiterverbreitbar ist, solange die Bedingungen der Lizenz eingehalten werden. Der Quellcode ist auf GitHub öffentlich zugänglich: https://github.com/cryptomator/cryptomator.

Für Unternehmen, die Cryptomator in kommerziellen Produkten integrieren möchten (z. B. als White-Label-Lösung), bietet der Hersteller eine proprietäre Lizenzoption an. Die Desktop-Software bleibt dabei kostenlos nutzbar, während die Entwicklung primär durch Spenden und Einnahmen aus den mobilen Apps finanziert wird.

Die mobilen Anwendungen für Android und iOS sind im jeweiligen App-Store erhältlich. Während die Basisfunktionen kostenlos sind, erfordert die volle Funktionalität In-App-Käufe womit, wie bereits gesagt, das Projekt finanziert wird.

Architektur und Funktionsweise

Cryptomator basiert auf dem Prinzip der transparenten, clientseitigen Verschlüsselung. Es erstellt verschlüsselte Verzeichnisse – sogenannte Vaults – innerhalb eines beliebigen Ordners, der von einem Cloud-Synchronisationsdienst verwaltet wird. Die Software mountet diese Vaults als virtuelles Laufwerk, wodurch sie sich für den Nutzer wie ein normaler Ordner im Dateisystem verhalten. Dies funktioniert natürlich auch in lokalen Ordnern und muss nicht zwingend auf einem synchronisierten Ordner liegen.

Alle Dateioperationen (Lesen, Schreiben, Umbenennen) werden transparent durch Cryptomator abgefangen und verschlüsselt oder entschlüsselt, bevor sie auf der Festplatte gespeichert und/oder in die Cloud synchronisiert werden. Die eigentliche Synchronisation übernimmt dabei der jeweilige Cloud-Client – Cryptomator selbst führt keine Netzwerkkommunikation durch.

Cryptomator erzeugt aus den Daten viele kleine Dateien (z. B. dXXX für Datenblöcke). Es ist wichtig, dass der Cloud-Client diese zuverlässig synchronisiert, um Datenkorruption zu vermeiden. So ist allerdings auch gewährleistet, das aus Anzahl und Größe der Dateien irgendwelche Rückschlüsse gezogen werden können.

Die Architektur ist so konzipiert, dass keine zentralen Server erforderlich sind. Es gibt keine Registrierung, keine Accounts und keine Übertragung von Metadaten. Das System arbeitet strikt nach dem Zero-Knowledge-Prinzip: Nur der Nutzer besitzt den Schlüssel zur Entschlüsselung.

Dies hat jedoch auch zur Folge das bei einem Verlust des „Tresorschlüssels“ keine Möglichkeit mehr besteht auf die Daten zuzugreifen. Es gibt allerdings die Möglichkeit bei der Erstellung eines Vaults auch zusätzlich einen Recovery-Key erstellen zu lassen. Dieser sollte dann an einer entsprechend sicheren Stelle aufbewahrt werden. So zum Beispiel in einer Keepass-Datenbank oder einem anderen Passwortspeicher der Wahl.

Da auch die Datei masterkey.cryptomator kritisch für die Entschlüsselung ist muss sichergestellt werden, dass diese nicht gelöscht wird. Im Zweifelsfall kann diese auch einfach wie auch das Passwort und der Recovery-Key extern noch einmal gesichert werden.

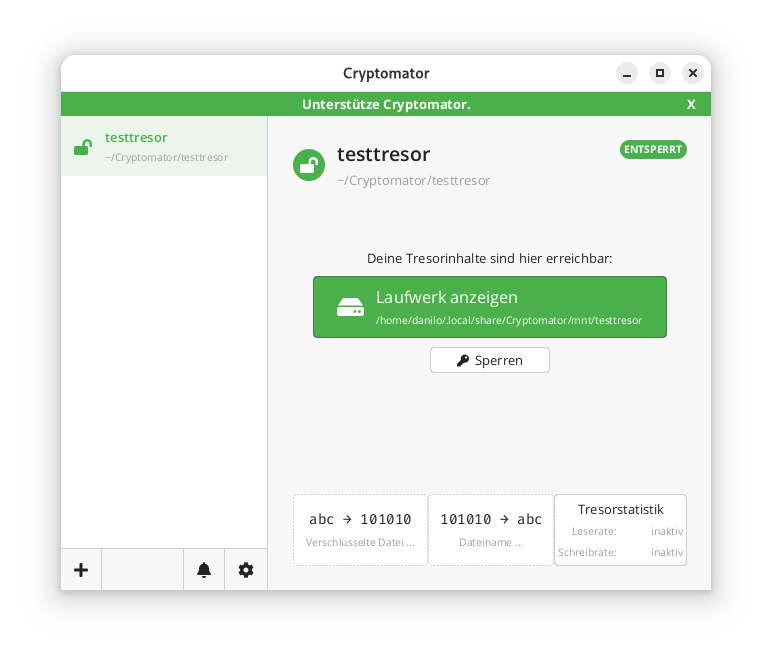

Wird ein Vault entsperrt, so kann dieser via GUI-Client auch direkt angewählt und im Dateimanager über einen Button geöffnet werden.

Im lokal gemounteten und entschlüsselten Vault ist aktuell nur die initiale Datei zu finden:

$ ls -l ~/.local/share/Cryptomator/mnt/testtresor

total 0

-rw-rw-r-- 1 danilo danilo 471 10. Feb 11:07 WELCOME.rtf

Im eigentlichen Dateisystem, in dem der Vault verschlüsselt angelegt wurde, sieht es dagegen aus wie folgt:

$ tree ~/Cryptomator/testtresor/

/home/danilo/Cryptomator/testtresor/

├── c

├── d

│ └── KY

│ └── FEV7TA6N4UV5I3PFT6P7D7DCTNGLDU

│ ├── dirid.c9r

│ └── feotyFJDU3AD_3wyOp7Tbd83QUgUGcB46vYT.c9r

├── IMPORTANT.rtf

├── masterkey.cryptomator

├── masterkey.cryptomator.57A62350.bkup

├── vault.cryptomator

└── vault.cryptomator.2BB16E73.bkup

5 directories, 7 files

Die hier angelegte IMPORTANT.rtf enthält dabei nur den Hinweis darauf, dass es sich um einen Cryptomator Vault handelt und einen Link zur Dokumentation.

Kryptografische Verfahren

Die Sicherheit von Cryptomator beruht auf etablierten, standardkonformen kryptografischen Verfahren:

– Verschlüsselung der Dateiinhalte: AES-256 im SIV-CTR-MAC- oder GCM-Modus, abhängig von der Version. Dies gewährleistet sowohl Vertraulichkeit als auch Integrität.

– Verschlüsselung von Datei- und Ordnernamen: AES-SIV, um deterministische Verschlüsselung zu ermöglichen, ohne Sicherheitslücken zu öffnen.

– Passwortableitung: Der Masterkey wird aus dem Benutzerpasswort mithilfe von **scrypt** abgeleitet, einem speicherintensiven Key-Derivation-Algorithmus, der Brute-Force-Angriffe erschwert.

– Schlüsselverwaltung: Jedes Vault besitzt einen 256-Bit-Verschlüsselungs- und MAC-Masterkey. Dieser wird mit dem aus dem Passwort abgeleiteten Key Encryption Key (KEK) verschlüsselt und in der Datei `masterkey.cryptomator` gespeichert.

Weitere Details zur kryptografischen Architektur sind in der offiziellen Dokumentation beschrieben.

Integration von Drittdiensten

Cryptomator unterscheidet zwischen Desktop- und mobilen Clients hinsichtlich der Cloud-Integration.

Auf Desktop-Systemen (Windows, macOS, Linux) funktioniert die Integration über den lokalen Synchronisationsordner des jeweiligen Cloud-Anbieters. Da Cryptomator lediglich einen Ordner verschlüsselt und keine direkte Netzwerkkommunikation durchführt, ist die Kompatibilität sehr hoch. Jeder Anbieter, der einen lokalen Ordner bereitstellt (z. B. Dropbox, Google Drive, OneDrive, Nextcloud), kann genutzt werden. Abseits davon steht auch ein offizieller [CLI-Client](https://github.com/cryptomator/cli) zur Verfügung. Diese wird jedoch scheinbar weniger aktiv weiterentwickelt als der GUI Client. Zumindest ist der letzte Commit und Release bereits mehr als ein halbes Jahr alt.

Auf mobilen Geräten (Android, iOS) erfolgt die Integration entweder über native APIs oder über das WebDAV-Protokoll. Unterstützte Anbieter wie Dropbox, Google Drive oder OneDrive werden direkt in der App angeboten. Für andere Dienste, die WebDAV unterstützen (z. B. Nextcloud, ownCloud, MagentaCLOUD, GMX, WEB.DE), kann manuell eine Verbindung über die WebDAV-Schnittstelle hergestellt werden.

Eine aktuelle Liste der unterstützten Dienste ist hier verfügbar.

Wichtige Hinweise zur Integration

– WebDAV und Zwei-Faktor-Authentifizierung (2FA): Bei Anbietern mit 2FA ist oft ein App-spezifisches Passwort erforderlich, da das Hauptpasswort nicht für WebDAV verwendet werden kann.

– pCloud: WebDAV ist bei aktivierter 2FA deaktiviert, was die Nutzung über Cryptomator unmöglich macht.

– Multi-Vault Support: Im Client können auch mehrere Vault parallel verwaltet werden.

Externe Sicherheits-Validierung des Projekts

Cryptomator wurde im Jahr 2017 von dem anerkannten Sicherheitsunternehmen Cure53 einem umfassenden Sicherheitsaudit unterzogen. Der Test umfasste die kryptografischen Kernbibliotheken des Projekts, darunter cryptolib, cryptofs, siv-mode und cryptomator-objc-cryptor. Die Prüfung fiel überwiegend positiv aus: Die Architektur wurde als robust und die Angriffsfläche als sehr gering bewertet.

Ein kritischer Befund betraf den unbeabsichtigten öffentlichen Zugriff auf den privaten GPG-Signaturschlüssel, der inzwischen behoben wurde. Ein weiterer, weniger kritischer Hinweis bezog sich auf die Nutzung von AES/ECB als Default-Modus in einer internen Klasse, der jedoch nicht im Hauptverschlüsselungspfad verwendet wurde.

Der vollständige Audit-Bericht im PDF-Format ist öffentlich einsehbar.

Dies ist der bisher einzige öffentlich verfügbare Audit des Projekts, den der Autor finden konnte. Da Audits jedoch im Allgemeinen teuer und langwierig sind, kann man es dem Projekt entsprechend Zugutehalten das dieser durchgeführt und auch öffentlich einsehbar gemacht wurde.

Auch sind alle weiteren bekannten Sicherheitsprobleme auf der Github-Seite des Projekts aufgelistet und für alle einsehbar.

Fazit

Cryptomator stellt eine technisch ausgereifte, transparente und plattformübergreifende Lösung für die Verschlüsselung von Daten in Cloud-Speichern oder auch lokalen Daten dar. Durch die konsequente Umsetzung des Zero-Knowledge-Prinzips und den Einsatz etablierter kryptografischer Verfahren bietet es eine hohe Sicherheit bei gleichzeitig guter Benutzerfreundlichkeit.

Die Trennung zwischen Verschlüsselung und Synchronisation ermöglicht eine breite Kompatibilität mit bestehenden Cloud-Diensten, ohne dass diese ihre Infrastruktur ändern müssen. Die Open-Source-Natur der Software erlaubt Audits und fördert das Vertrauen in die Sicherheit.

Auch für technisch eher wenig versierte Nutzer, die die Kontrolle über ihre Daten behalten möchten, ist Cryptomator durch den GUI-Client eine der besten verfügbaren Optionen. Die einzelnen Hinweise zu den Besonderheiten bei der mobilen Integration und dass sowohl der Masterkey als auch das Passwort zwingend geschützt werden müssen, sind natürlich trotzdem essenziell.

| Kategorien: | credativ® Inside |

|---|---|

| Tags: | Cryptomator Open Source Software Sicherheit |

über den Autor

Danilo Endesfelder

Berater

zur Person

Danilo ist seit 2016 Berater bei der credativ GmbH. Sein fachlicher Fokus liegt bei Containertechnologien wie Kubernetes, Podman, Docker und deren Ökosystem. Außerdem hat er Erfahrung mit Projekten und Schulungen im Bereich RDBMS (MySQL/Mariadb und PostgreSQL®). Seit 2015 ist er ebenfalls im Organisationsteam der deutschen PostgreSQL® Konferenz PGConf.DE.